搜索到

16

篇与

的结果

-

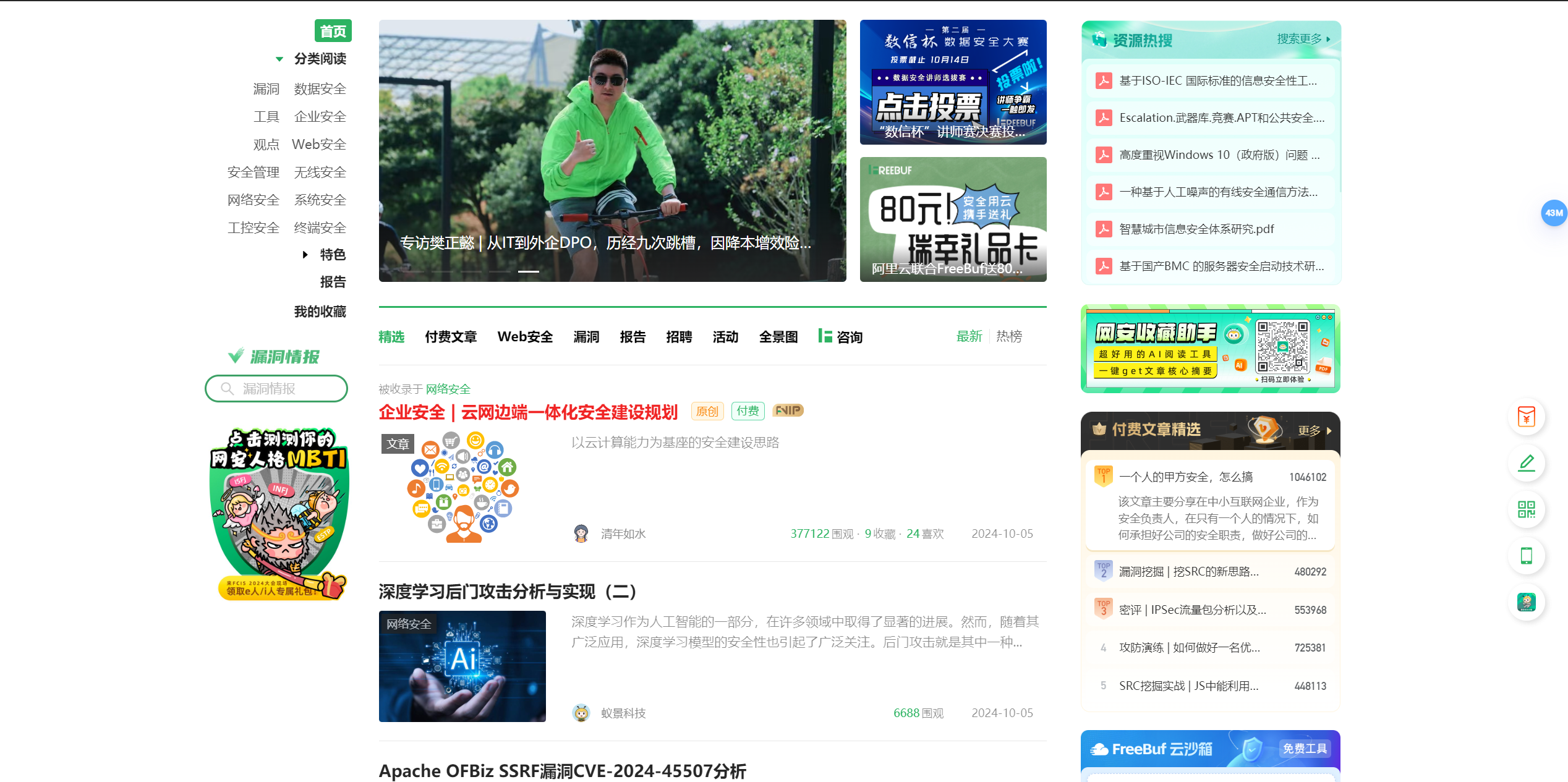

一个提供的网络安全资讯、技术文章、安全工具等资源的网站 这份文件是对FreeBuf(http://www.freebuf.com)的介绍,主要描述了该网站作为网络安全行业门户,提供的网络安全资讯、技术文章、安全工具等资源。以下是详细介绍:网络安全资讯:最新安全动态:FreeBuf网站持续更新网络安全领域的最新动态,包括漏洞公告、安全事件、政策法规等,帮助用户及时了解网络安全形势。深度分析报道:网站提供对重大安全事件的深度分析和报道,通过专业视角剖析事件原因、影响及防范措施,提升用户的安全意识。技术文章:安全技术研究:FreeBuf发表大量关于网络安全技术的研究文章,涵盖渗透测试、漏洞挖掘、恶意软件分析等领域,为用户提供专业的技术指导。实战案例分析:通过分享真实的网络安全案例,分析攻击手法、防御策略及经验教训,帮助用户提升安全防护能力。安全工具与资源:工具下载:网站提供丰富的网络安全工具下载,包括漏洞扫描器、密码破解工具、恶意软件检测工具等,满足用户在不同场景下的安全需求。开源项目推荐:FreeBuf还推荐和分享优质的网络安全开源项目,鼓励用户参与和贡献,共同推动网络安全技术的发展。社区互动:用户交流平台:网站设有论坛、评论区等用户交流平台,用户可以在这里分享经验、讨论问题、寻求帮助,形成良好的学习氛围。专家答疑:网站邀请网络安全领域的专家参与互动,解答用户的技术问题,提供专业指导。合作伙伴与媒体支持:合作媒体:FreeBuf与中国信息安全、看雪网等国内知名网络安全媒体保持合作关系,共同推动网络安全知识的普及和传播。合作伙伴:网站与阿里云等知名企业建立合作关系,为用户提供更全面的安全解决方案和服务。更新与维护:定期更新:FreeBuf网站保持定期更新,确保内容的时效性和准确性,为用户提供最新的网络安全资讯和技术文章。技术支持:网站提供技术支持服务,确保用户在使用过程中遇到的问题能够得到及时解决。官方渠道与社交媒体:官方网站:用户可以通过访问FreeBuf的官方网站获取所有资源和信息。社交媒体:FreeBuf还在微博等社交媒体平台上设有官方账号,方便用户随时了解网站的最新动态和资讯。综上所述,FreeBuf是一个集网络安全资讯、技术文章、安全工具与资源于一体的综合性平台,为用户提供全面的网络安全学习和交流资源,助力用户提升安全防护能力。

一个提供的网络安全资讯、技术文章、安全工具等资源的网站 这份文件是对FreeBuf(http://www.freebuf.com)的介绍,主要描述了该网站作为网络安全行业门户,提供的网络安全资讯、技术文章、安全工具等资源。以下是详细介绍:网络安全资讯:最新安全动态:FreeBuf网站持续更新网络安全领域的最新动态,包括漏洞公告、安全事件、政策法规等,帮助用户及时了解网络安全形势。深度分析报道:网站提供对重大安全事件的深度分析和报道,通过专业视角剖析事件原因、影响及防范措施,提升用户的安全意识。技术文章:安全技术研究:FreeBuf发表大量关于网络安全技术的研究文章,涵盖渗透测试、漏洞挖掘、恶意软件分析等领域,为用户提供专业的技术指导。实战案例分析:通过分享真实的网络安全案例,分析攻击手法、防御策略及经验教训,帮助用户提升安全防护能力。安全工具与资源:工具下载:网站提供丰富的网络安全工具下载,包括漏洞扫描器、密码破解工具、恶意软件检测工具等,满足用户在不同场景下的安全需求。开源项目推荐:FreeBuf还推荐和分享优质的网络安全开源项目,鼓励用户参与和贡献,共同推动网络安全技术的发展。社区互动:用户交流平台:网站设有论坛、评论区等用户交流平台,用户可以在这里分享经验、讨论问题、寻求帮助,形成良好的学习氛围。专家答疑:网站邀请网络安全领域的专家参与互动,解答用户的技术问题,提供专业指导。合作伙伴与媒体支持:合作媒体:FreeBuf与中国信息安全、看雪网等国内知名网络安全媒体保持合作关系,共同推动网络安全知识的普及和传播。合作伙伴:网站与阿里云等知名企业建立合作关系,为用户提供更全面的安全解决方案和服务。更新与维护:定期更新:FreeBuf网站保持定期更新,确保内容的时效性和准确性,为用户提供最新的网络安全资讯和技术文章。技术支持:网站提供技术支持服务,确保用户在使用过程中遇到的问题能够得到及时解决。官方渠道与社交媒体:官方网站:用户可以通过访问FreeBuf的官方网站获取所有资源和信息。社交媒体:FreeBuf还在微博等社交媒体平台上设有官方账号,方便用户随时了解网站的最新动态和资讯。综上所述,FreeBuf是一个集网络安全资讯、技术文章、安全工具与资源于一体的综合性平台,为用户提供全面的网络安全学习和交流资源,助力用户提升安全防护能力。 -

syn泛洪攻击概述 SYN泛洪攻击(SYN flood attack),也被称为SYN洪水攻击,是一种利用TCP协议漏洞的拒绝服务(DoS)攻击手段,它属于分布式拒绝服务(DDoS)攻击的一种。以下是对SYN泛洪攻击的详细概述:一、攻击原理SYN泛洪攻击利用了TCP三次握手过程中的一个漏洞。TCP协议在建立连接时,需要进行三次握手:客户端向服务器发送一个SYN包,请求建立连接。服务器收到SYN包后,会回复一个SYN/ACK包,表示可以建立连接。客户端再回复一个ACK包,确认连接建立。在SYN泛洪攻击中,攻击者通过伪造源IP地址发送大量的SYN包给目标服务器,并且不回复服务器的SYN/ACK包。由于服务器认为这些连接请求是合法的,它会在等待一段时间后重试建立连接。然而,攻击者并不回复ACK包,这使得服务器资源被大量占用,无法为正常用户提供服务,从而达到拒绝服务的目的。二、攻击过程攻击者选择目标:攻击者首先选择目标服务器,并获取其IP地址。伪造源IP地址:攻击者伪造大量源IP地址,用于发送SYN包。发送SYN包:攻击者向目标服务器发送大量的伪造SYN包,请求建立连接。服务器资源耗尽:目标服务器接收到SYN包后,会分配资源准备建立连接。由于伪造的源IP地址,目标服务器无法正确回复SYN/ACK包。服务器在等待一段时间后,会超时重试建立连接,这进一步消耗了服务器资源。拒绝服务:随着攻击的持续,服务器资源被大量占用,导致无法为正常用户提供服务,实现拒绝服务的目的。三、防范措施为了防止SYN泛洪攻击对网络带来灾难性的影响,可以采取以下防范措施:SYN Cookie技术:服务器使用SYN Cookie技术对连接请求进行验证,不必为每个连接请求分配资源,从而避免资源被耗尽。网络流量监测:通过监测网络流量,及时发现异常的SYN包和大量源IP地址请求,并采取相应的阻断措施。硬件设备升级:使用带有防火墙和流量过滤功能的硬件设备,可以在较大程度上减少SYN泛洪攻击的影响。入侵检测系统(IDS):部署入侵检测系统来实时监测网络中的异常流量和攻击行为,及时发现并应对SYN泛洪攻击。缩短SYN Timeout时间:通过缩短从接收到SYN报文到确定这个报文无效并丢弃该连接的时间,可以降低服务器的负荷。但需要注意的是,过低的SYN Timeout设置可能会影响客户的正常访问。加固TCP/IP协议栈:使用SynAttackProtect保护机制、SYN cookies技术等手段来加固TCP/IP协议栈,提高系统对SYN攻击的抵抗能力。综上所述,SYN泛洪攻击是一种利用TCP协议漏洞的拒绝服务攻击手段,对网络安全构成了严重威胁。为了防范此类攻击,需要采取多种技术手段和管理措施,从多个层面提高网络的安全性。

syn泛洪攻击概述 SYN泛洪攻击(SYN flood attack),也被称为SYN洪水攻击,是一种利用TCP协议漏洞的拒绝服务(DoS)攻击手段,它属于分布式拒绝服务(DDoS)攻击的一种。以下是对SYN泛洪攻击的详细概述:一、攻击原理SYN泛洪攻击利用了TCP三次握手过程中的一个漏洞。TCP协议在建立连接时,需要进行三次握手:客户端向服务器发送一个SYN包,请求建立连接。服务器收到SYN包后,会回复一个SYN/ACK包,表示可以建立连接。客户端再回复一个ACK包,确认连接建立。在SYN泛洪攻击中,攻击者通过伪造源IP地址发送大量的SYN包给目标服务器,并且不回复服务器的SYN/ACK包。由于服务器认为这些连接请求是合法的,它会在等待一段时间后重试建立连接。然而,攻击者并不回复ACK包,这使得服务器资源被大量占用,无法为正常用户提供服务,从而达到拒绝服务的目的。二、攻击过程攻击者选择目标:攻击者首先选择目标服务器,并获取其IP地址。伪造源IP地址:攻击者伪造大量源IP地址,用于发送SYN包。发送SYN包:攻击者向目标服务器发送大量的伪造SYN包,请求建立连接。服务器资源耗尽:目标服务器接收到SYN包后,会分配资源准备建立连接。由于伪造的源IP地址,目标服务器无法正确回复SYN/ACK包。服务器在等待一段时间后,会超时重试建立连接,这进一步消耗了服务器资源。拒绝服务:随着攻击的持续,服务器资源被大量占用,导致无法为正常用户提供服务,实现拒绝服务的目的。三、防范措施为了防止SYN泛洪攻击对网络带来灾难性的影响,可以采取以下防范措施:SYN Cookie技术:服务器使用SYN Cookie技术对连接请求进行验证,不必为每个连接请求分配资源,从而避免资源被耗尽。网络流量监测:通过监测网络流量,及时发现异常的SYN包和大量源IP地址请求,并采取相应的阻断措施。硬件设备升级:使用带有防火墙和流量过滤功能的硬件设备,可以在较大程度上减少SYN泛洪攻击的影响。入侵检测系统(IDS):部署入侵检测系统来实时监测网络中的异常流量和攻击行为,及时发现并应对SYN泛洪攻击。缩短SYN Timeout时间:通过缩短从接收到SYN报文到确定这个报文无效并丢弃该连接的时间,可以降低服务器的负荷。但需要注意的是,过低的SYN Timeout设置可能会影响客户的正常访问。加固TCP/IP协议栈:使用SynAttackProtect保护机制、SYN cookies技术等手段来加固TCP/IP协议栈,提高系统对SYN攻击的抵抗能力。综上所述,SYN泛洪攻击是一种利用TCP协议漏洞的拒绝服务攻击手段,对网络安全构成了严重威胁。为了防范此类攻击,需要采取多种技术手段和管理措施,从多个层面提高网络的安全性。 -

arp攻击概述 ARP(Address Resolution Protocol)攻击,即地址解析协议攻击,是一种针对局域网内的计算机进行的网络攻击行为。以下是对ARP攻击的详细概述:一、ARP协议简介ARP协议是TCP/IP协议组中的一个协议,主要功能是将网络层的IP地址映射到数据链路层的MAC地址,从而确保局域网中的正常通讯。在局域网中,主机和主机之间的通讯是通过MAC地址来实现的,而主机的MAC地址是通过ARP协议获取的。每个安装以太网和TCP/IP的计算机都有一个ARP缓存表,用于存储IP地址和MAC地址的对应关系,以便下次请求时直接查询ARP缓存以节约资源。二、ARP攻击的原理ARP攻击是利用ARP协议设计时缺乏安全验证的漏洞来实现的。攻击者通过伪造ARP数据包,发送伪造的ARP请求和ARP响应,欺骗局域网内的主机,使其将数据发送到攻击者控制的虚假MAC地址处。这样,攻击者就能够实现中间人攻击或者数据窃取等恶意行为。三、ARP攻击的危害ARP攻击可能导致以下危害:信息泄露:攻击者可以窃取局域网内其他主机的敏感信息,如用户密码、交易数据等。数据篡改:攻击者可以修改传输的内容,导致数据的不完整或错误。网络拒绝服务:攻击者可以发送大量的ARP请求,导致网络中的主机对ARP响应进行忙碌处理,从而使得网络变得拥塞或无法正常工作。四、ARP攻击的常见类型ARP欺骗:攻击者通过发送伪造的ARP响应包,篡改IP地址与MAC地址的映射关系,使得网络中的其他主机将其认为是目标主机的MAC地址,并将网络流量发送到攻击者的主机上。中间人攻击:攻击者通过ARP欺骗将自己插入到通信双方之间,从而能够拦截、修改和篡改双方之间的通信数据。DoS攻击:攻击者发送大量的ARP请求,导致网络中的主机对ARP响应进行忙碌处理,造成网络拥塞或无法正常工作。五、ARP攻击的防范措施为了防止ARP攻击,可以采取以下措施:使用静态ARP表:将网络中的每个IP地址和对应的MAC地址手动添加到静态ARP表中,从而防止攻击者伪造的地址对网络正常通信产生干扰。使用ARP监测工具:通过ARP监测工具可以监测网络中的ARP请求和响应,及时发现异常ARP活动,并采取相应的应对措施。使用加密通信:通过使用加密通信协议(如SSL、IPSec等),可以在数据传输过程中对数据进行加密,使得攻击者无法窃取敏感信息。使用防火墙:配置防火墙规则,只允许授权的主机进行ARP通信,并限制ARP请求和响应的数量,避免DoS攻击。更新操作系统和网络设备:及时升级操作系统和网络设备的补丁和固件,以修复已知的ARP攻击漏洞。综上所述,ARP攻击是一种针对局域网内的计算机进行的网络攻击行为,具有较大的危害性。为了防范ARP攻击,需要采取一系列的安全措施来确保网络的安全稳定。

arp攻击概述 ARP(Address Resolution Protocol)攻击,即地址解析协议攻击,是一种针对局域网内的计算机进行的网络攻击行为。以下是对ARP攻击的详细概述:一、ARP协议简介ARP协议是TCP/IP协议组中的一个协议,主要功能是将网络层的IP地址映射到数据链路层的MAC地址,从而确保局域网中的正常通讯。在局域网中,主机和主机之间的通讯是通过MAC地址来实现的,而主机的MAC地址是通过ARP协议获取的。每个安装以太网和TCP/IP的计算机都有一个ARP缓存表,用于存储IP地址和MAC地址的对应关系,以便下次请求时直接查询ARP缓存以节约资源。二、ARP攻击的原理ARP攻击是利用ARP协议设计时缺乏安全验证的漏洞来实现的。攻击者通过伪造ARP数据包,发送伪造的ARP请求和ARP响应,欺骗局域网内的主机,使其将数据发送到攻击者控制的虚假MAC地址处。这样,攻击者就能够实现中间人攻击或者数据窃取等恶意行为。三、ARP攻击的危害ARP攻击可能导致以下危害:信息泄露:攻击者可以窃取局域网内其他主机的敏感信息,如用户密码、交易数据等。数据篡改:攻击者可以修改传输的内容,导致数据的不完整或错误。网络拒绝服务:攻击者可以发送大量的ARP请求,导致网络中的主机对ARP响应进行忙碌处理,从而使得网络变得拥塞或无法正常工作。四、ARP攻击的常见类型ARP欺骗:攻击者通过发送伪造的ARP响应包,篡改IP地址与MAC地址的映射关系,使得网络中的其他主机将其认为是目标主机的MAC地址,并将网络流量发送到攻击者的主机上。中间人攻击:攻击者通过ARP欺骗将自己插入到通信双方之间,从而能够拦截、修改和篡改双方之间的通信数据。DoS攻击:攻击者发送大量的ARP请求,导致网络中的主机对ARP响应进行忙碌处理,造成网络拥塞或无法正常工作。五、ARP攻击的防范措施为了防止ARP攻击,可以采取以下措施:使用静态ARP表:将网络中的每个IP地址和对应的MAC地址手动添加到静态ARP表中,从而防止攻击者伪造的地址对网络正常通信产生干扰。使用ARP监测工具:通过ARP监测工具可以监测网络中的ARP请求和响应,及时发现异常ARP活动,并采取相应的应对措施。使用加密通信:通过使用加密通信协议(如SSL、IPSec等),可以在数据传输过程中对数据进行加密,使得攻击者无法窃取敏感信息。使用防火墙:配置防火墙规则,只允许授权的主机进行ARP通信,并限制ARP请求和响应的数量,避免DoS攻击。更新操作系统和网络设备:及时升级操作系统和网络设备的补丁和固件,以修复已知的ARP攻击漏洞。综上所述,ARP攻击是一种针对局域网内的计算机进行的网络攻击行为,具有较大的危害性。为了防范ARP攻击,需要采取一系列的安全措施来确保网络的安全稳定。 -

-

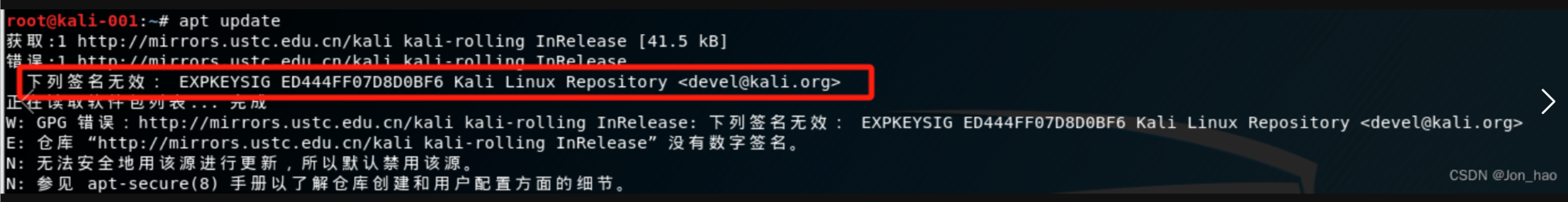

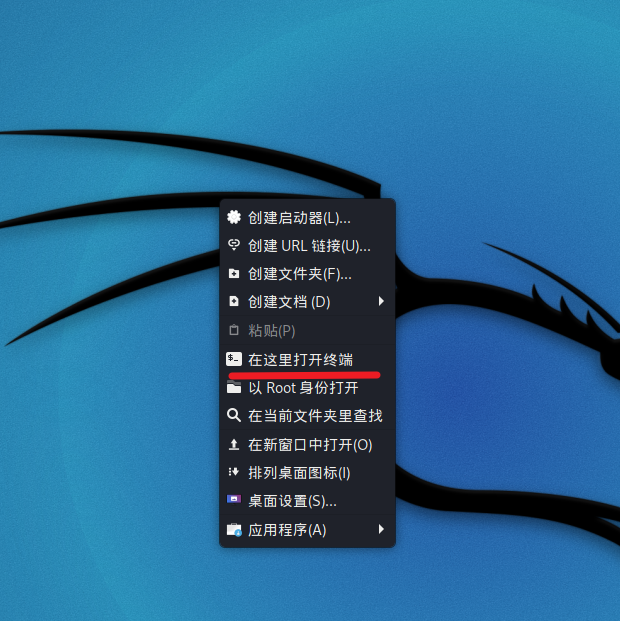

kali换国内源 打开终端vim /etc/apt/sources.list添加国内源中科大Kali镜像源deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contribdeb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib阿里云Kali镜像源deb http://mirrors.aliyun.com/kali kali-rolling main non-free contribdeb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib清华大学Kali镜像源deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freedeb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freewq保存退出apt-get update 更新源

kali换国内源 打开终端vim /etc/apt/sources.list添加国内源中科大Kali镜像源deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contribdeb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib阿里云Kali镜像源deb http://mirrors.aliyun.com/kali kali-rolling main non-free contribdeb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib清华大学Kali镜像源deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freedeb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freewq保存退出apt-get update 更新源