搜索到

20

篇与

的结果

-

Linux查看日志 在Linux系统中,查看日志是系统管理中的重要一环。Linux提供了多种方法来查看和分析系统日志,以下是几种常见的方法:一、使用journalctl(适用于systemd)对于使用systemd作为初始化系统的现代Linux发行版(如Ubuntu 22.04及以后、Fedora、CentOS 7及以上版本等),journalctl是查看日志的主要工具。查看所有日志:journalctl查看特定时间范围内的日志:查看今天的所有日志:journalctl --since today查看特定时间段的日志(例如从2023年7月1日到2023年7月2日):journalctl --since "2023-07-01" --until "2023-07-02"查看特定服务的日志:例如查看SSH服务的日志:journalctl -u sshd实时查看日志(类似于tail -f):journalctl -f查看内核日志:journalctl -k二、使用传统日志工具对于使用传统syslog服务的系统,日志文件通常存储在/var/log目录下。查看系统消息日志:cat /var/log/messages或者(在某些系统中可能是):cat /var/log/syslog动态查看日志更新(实时查看):tail -f /var/log/messages或者:tail -f /var/log/syslog查看特定类型日志:例如查看安全日志:cat /var/log/auth.log三、使用图形界面工具对于不习惯命令行的用户,一些Linux发行版提供了图形界面的日志查看工具。GNOME的Logs应用(以前称为gnome-system-log)。KDE的KSystemLog。四、其他日志查看方法使用less命令查看日志文件:less命令可以方便地浏览长日志文件,因为它支持搜索、前后翻页等功能。less /var/log/syslog使用grep命令过滤特定关键词:如果日志文件非常大,考虑使用grep命令过滤特定关键词。grep 'error' /var/log/syslog使用head和tail命令查看日志的开头和结尾部分:查看前50行日志:head -n 50 /var/log/syslog查看最后50行日志:tail -n 50 /var/log/syslog五、高级日志管理工具还有一些高级日志管理工具,如Logwatch、GoAccess(用于web日志分析)、Logstash(配合Elasticsearch和Kibana)等,它们提供更复杂的日志分析和可视化功能。综上所述,Linux系统中查看日志的方法多种多样,可以根据具体需求和系统配置选择合适的方法。

Linux查看日志 在Linux系统中,查看日志是系统管理中的重要一环。Linux提供了多种方法来查看和分析系统日志,以下是几种常见的方法:一、使用journalctl(适用于systemd)对于使用systemd作为初始化系统的现代Linux发行版(如Ubuntu 22.04及以后、Fedora、CentOS 7及以上版本等),journalctl是查看日志的主要工具。查看所有日志:journalctl查看特定时间范围内的日志:查看今天的所有日志:journalctl --since today查看特定时间段的日志(例如从2023年7月1日到2023年7月2日):journalctl --since "2023-07-01" --until "2023-07-02"查看特定服务的日志:例如查看SSH服务的日志:journalctl -u sshd实时查看日志(类似于tail -f):journalctl -f查看内核日志:journalctl -k二、使用传统日志工具对于使用传统syslog服务的系统,日志文件通常存储在/var/log目录下。查看系统消息日志:cat /var/log/messages或者(在某些系统中可能是):cat /var/log/syslog动态查看日志更新(实时查看):tail -f /var/log/messages或者:tail -f /var/log/syslog查看特定类型日志:例如查看安全日志:cat /var/log/auth.log三、使用图形界面工具对于不习惯命令行的用户,一些Linux发行版提供了图形界面的日志查看工具。GNOME的Logs应用(以前称为gnome-system-log)。KDE的KSystemLog。四、其他日志查看方法使用less命令查看日志文件:less命令可以方便地浏览长日志文件,因为它支持搜索、前后翻页等功能。less /var/log/syslog使用grep命令过滤特定关键词:如果日志文件非常大,考虑使用grep命令过滤特定关键词。grep 'error' /var/log/syslog使用head和tail命令查看日志的开头和结尾部分:查看前50行日志:head -n 50 /var/log/syslog查看最后50行日志:tail -n 50 /var/log/syslog五、高级日志管理工具还有一些高级日志管理工具,如Logwatch、GoAccess(用于web日志分析)、Logstash(配合Elasticsearch和Kibana)等,它们提供更复杂的日志分析和可视化功能。综上所述,Linux系统中查看日志的方法多种多样,可以根据具体需求和系统配置选择合适的方法。 -

-

神州数码设备命令大全 神州数码设备命令大全目录组网小知识1、网线制作2、交换机、路由器设备管理(配置管理、文件管理及密码管理等)3、时间设定4、网络子网VLAN划分及应用(跨交换机相同VLAN间通信、私有VLAN、多层交换机VLAN的划分和VLAN间路由、公用端口等)5、交换机端口配置(注:要进到端口中才能配置)交换机端口安全流量控制镜像端口端口流控制6、交换机端口、链路汇聚7、交换机生成树协议(STP、RSTP、MSTP等)8、单臂路由9、交换机、路由器的路由协议应用(静态路由、RIP、OSPF、策略路由等)ip route 流程rip 流程ospf 流程用OSPF进行MD5验证(OSPF)默认路由(策略路由)(绑定在源数据包进入路由器的接口)10、交换机、路由器的标准和扩展型ACL应用与ACL相关的配置11、交换机、路由器的DHCP应用12、交换机、路由器的组播协议13、热备份(hsrp 和 vrrp)14、交换机、路由器的QOS应用15、路由器的NAT应用(网络地址转换NAT)16、路由器的VPN应用17、路由器的广域网应用18、路由器的PPP验证__组网小知识1.设备连接不同种类型设备的连接用:直通线同种或是跨层设备的连接用:交叉线(路由与PC)2.注意设备的叠放次序3.IP地址要先理顺,以便加快速度。先完成基本配置,全网连通后,继续其它。交换机还原配置文件:特权模式下:set default /write/ 后重启reload被加入密码后,起动过程,ctrl+b/ delete startup-config/ 后重启reload操作系统nos.imgPC,Ip 交换机IP路由还原配置文件:特权模式下:delete startup.config /后重启reboot4.每个步骤都要测试成功。切记!!!1、网线制作TIA/EIA-568B: 1、白橙,2、橙,3、白绿,4、蓝,5、白蓝,6、绿,7、白棕,8、棕TIA/EIA-568A: 1、白绿,2、绿,3、白橙,4、蓝,5、白蓝,6、橙,7、白棕,8、棕 如何判断用直通线或交叉线:设备口相同:交叉线;设备口不同:直通线.2、交换机、路由器设备管理(配置管理、文件管理及密码管理等)Switch配置设备名称:DCRS-5650-28(config)#hostname swx特权用户密码:DCRS-5650-28(config)#enable password shenzhou (明文方式)DCRS-5650-28(config)#enable password 8 shenzhou (密文方式)Telnet登陆管理:DCRS-5650-28(config)#telnet-user shenzhou password 0 digitalRouter配置设备名称:Router_config#hostname Rx特权用户密码:Rx_config#enable password 0 shenzhou level 15(设置最高级别的明文密码)Rx_config#enable password 7 shenzhou level 15(设置最高级别的密文密码)Rx_config#aaa authentication enable default enable(设置aaa验证)Telnet登陆管理:Rx_config#username client password shenzhou(设置Telnet用户名和密码)Rx_config#aaa authentication login default local(设置本地用户信息进行验证)Rx_config#aaa authentication enable default none(设置特权用户信息进行验证)(line命令可以不用)Rx_config#line vty 0 4(最多允许4个用户登陆)Rx_config_line#login authentication default(Telnet使用默认认证列表)经过测试,配置路由器时,设置telnet时,需同时设置login,enable验证,否则会出现“验证错误”经过测试,配置交换机时,用户的建立注意设置级别,否则用户在telnet,web管理登录时,不能进入特权模式或提示用户权限不足。3、时间设定clock set 00:00:00 2010.10.16 #date4、网络子网VLAN划分及应用(跨交换机相同VLAN间通信、私有VLAN、多层交换机VLAN的划分和VLAN间路由、公用端口等)VLAN的划分:DCRS-5650-28(config)#vlan 100(创建VLAN)DCRS-5650-28(config-vlan100)#switchport interface e0/0/1-3(把E1-3端口加入VLAN)(EXIT/INTERFACE rang F0/1-3/SWITCHPORT access vlan 100)DCRS-5650-28(config-vlan100)#switchport interface e0/0/4;6(把E4、E6端口加入VLAN)DCRS-5650-28(config)#int vlan 100 (设置VLAN)DCRS-5650-28(config-if-vlan100)#ip address 1.1.1.1 255.255.255.0(设置VLAN的IP)相同VLAN间的通信:DCRS-5650-28(config-if-vlan100)#int e0/0/1DCRS-5650-28(config-if-ethernet0/0/1)#switchport trunk encapsulation dot1q(封装)DCRS-5650-28(config-if-ethernet0/0/1)#switchport mode trunk(设置接口为中继模式)DCRS-5650-28(config-if-ethernet0/0/1)#switchport trunk allowed vlan all (设置允许通过该端口的所有VLAN)经测试,在设置跨交换机的vlan间通信时,两交换机所连的端口都需设置中继私有VLAN:(用于vlan间的互访,进到vlan中配置)private-vlan [ primary | community | isolated | association ] (主| 团体| 隔扇| 联合 )switch(Config)#vlan 100switch(Config-Vlan100)#private-vlan primary (设置主vlan)switch(Config)#vlan 200switch(Config-Vlan200)#private-vlan community (设置群体vlan)switch(Config)#vlan 300switch(Config-Vlan300)#private-vlan community (设置群体vlan)switch(Config)#vlan 400switch(Config-Vlan400)#private-vlan isolated (设置隔离vlan)switch(Config)#vlan 100switch(Config-Vlan100)#private-vlan association 200;300;400 (vlan 之间的关联)switch(Config-Vlan100)#switchport interface ethernet 0/0/1-4switch(Config-Vlan100)#vlan 200switch(Config-Vlan200)#switchport interface ethernet 0/0/7-12switch(Config-Vlan200)#vlan 300switch(Config-Vlan300)#switchport interface ethernet 0/0/13-18switch(Config-Vlan300)#vlan 400switch(Config-Vlan400)#switchport interface ethernet 0/0/19-24创建私有 vlan 的时候,先做关联,再添加端口。因为关联时,会自动把原vlan 的端口移除。相关命令:Vlan //创建VLAN,是VID号;Name //给VLAN命名;Switchport access vlan //处于某个access端口状态,将当前端口加入到指定的vlan中;Switchpor interface //进入vlan状态,将一个或多个端口添加到vlan中;Switchport mode {trunk|access} //设置交换机的端口access或trunk模式;Switchport trunk allowed VLAN ALL //设置trunk端口允许通过所有VLAN;Switchport trunk native vlan //设置trunk端口的PVID;Vlan ingress disable //关闭端口的VLAN入口规则。5、交换机端口配置(注:要进到端口中才能配置)出入带宽限制 bandwidth control * [both | transmit | receive ] 限制广播数据包 rate-suppression broadcast * 镜像 (监控,在全局下) 源:monitor session 1 source inter 0/0/1 [both| rx | tx ]目的:monitor session 1 destination inter 0/0/2双工模式 speed-duplex force[10/100-half/full | auto ] MAC绑定 switch port-securityswitch port-security maximum *(地址最大数)switch port-security mac-address 00-00-00-00-00-00swi port lock (锁定端口)swi port violation shutdown /protect 超出就shutdown流控 flow control 端口配置网线模式 mdi [across | normal | auto ]设置trunk 模式用于二层与三层,或三层与三层间的传输。在端口模式下设置:int e0/0/1switch mode trunk 干道模式switch trunk allow vlan all 跨交换机之间相同的VLAN能够互通交换机端口安全1、绑定MAC地址与端口绑定:DCRS-5650-28(config)#int e0/0/2DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security(启动端口安全模式)DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security mac-address 00-00-00-00-00-01 (绑定端口连接的网卡mac地址)DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security lock(锁定安全端口)2、配置MAC 地址表实现绑定和过滤:DCRS-5650-28A(config)#mac-address-table static address 00-25-11-8b-7c-6d vlan 1 interface ethernet 0/0/1 (绑定MAC和端口)DCRS-5650-28A(config)#mac-address-table static address 00-25-11-8b-81-cd vlan 1 interface ethernet 0/0/2 (绑定MAC和端口)3、交换机MAC 与IP 的绑定: am enable;am mac_ip-pool<mac_address><ip_address>注:5650-28没有此命令,5650-28C有此命令DCRS-5650-28A(config)#am enableDCRS-5650-28A(config)#int e0/0/1DCRS-5650-28A(config)#am portDCRS-5650-28A(config-if-ethernet0/0/1)#am mac-ip-pool 00-25-11-8b-81-cd 192.168.1.101查看配置:DCRS-5650-28A(config)#show am解锁: DCRS-5650-28A(config-if-ethernet0/0/1)#no am port相关命令:am ip-pool<start_ip_address>[num]// 创建一个IP地址段,放到地址池中。Am port //打开或关闭物理接口上的AM功能No am all //删除全部用户配置的MAC-IP地址池或者IP地址池。Show am //查看当前交换机配置的地址项。流量控制DCRS-5650-28(config-if-port-range)#bandwidth control 5000 transmit(端口带宽出口为5Mbps)DCRS-5650-28(config-if-port-range)#bandwidth control 2000 receive(端口带宽入口为2Mbps)镜像端口SW1(config)#monitor session 1 source interface ethernet 0/0/11-12(E11-12为端口源镜像)SW1(config)#monitor session 1 destination interface ethernet 0/0/10(E10为镜像目的端口)端口流控制SW2(config-if-ethernet0/0/6)#name SW1-F6-FLOWSW2(config-if-ethernet0/0/6)#flow control6、交换机端口、链路汇聚用于交换机之间的互连,连接线两条以上,增大带宽流程:port-group 1 创建汇聚组inter e0/0/1 进入端口下配置port-group 1 mode on | active | passive inter port-channel 1 进入汇聚组下进行配置switch mode trunk 配置干道模式(根据实际情况设置)SW1(config)#port-group 1 (创建port-group)SW1(config)#int e0/0/22-23 (进入端口22,23)SW1(config-if-port-range)#port-group 1 mode on (强制端口加入port-channel,不启动LACP协议)SW1(config-if-port-range)#interface port-channel 1 (进入聚合端口)SW1(config-if-port-channel1)#switchport mode trunk (设置聚合端口为骨干端口)SW2(config)#port-group 1 (创建port-group)SW2(config)#int e0/0/22-23 (进入端口22,23)SW2(config-if-port-range)#port-group 1 mode on (强制端口加入port-channel,不启动LACP协议)SW2(config-if-port-range)#interface port-channel 1 (进入聚合端口)SW2(config-if-port-channel1)#switchport mode trunk (设置聚合端口为骨干端口)7、交换机生成树协议(STP、RSTP、MSTP等). 用于交换机之间的互连,连接线两条以上,体现冗余作用,防止广播风暴模式mode 根据需求设定. 设置交换机优先级priority ( 值越小,越优先),根交换机即优先级为0(4096倍数). 设置端口优先级,到端口中设置port-priority ( 值越小,越优先),根端口即优先级为0. 设置VLAN到instance 的映射spanning-tree 启用spanning-tree config进入树配置模型下instance 1 vlan 1 创建 instance ,1为具体的序号,根据需求设置e) 设置树根和备份根28C没有:spanning-tree mst 1 root [ primary | secondary ]DCRS-5650-28(config)#spanning-tree(启动生成树)(默认开启MSTP 协议)DCRS-5650-28(Config)#spanning-tree mode stp(运行STP模式)阻断15S,学习15S,转发20S设置spanning-tree的mode时需先启动生成树协议Switch(Config)#spanning-tree priority 0(设置交换机为根网桥)MSTP典型配置:SW(Config)#vlan 20SW(Config-Vlan20)#exitSW(Config)#vlan 30SW(Config-Vlan30)#exitSW(Config)#vlan 40SW(Config-Vlan40)#exitSW(Config)#vlan 50SW(Config-Vlan50)#exitSW(Config)#spanning-tree mst configuration (进入MSTP域配置模式)SW(Config-Mstp-Region)#name mstp (配置MSTP域的名字)SW(Config-Mstp-Region)#instance 3 vlan 20;30(创建Instance及配置VLAN与Instance的映射关系)SW(Config-Mstp-Region)#instance 4 vlan 40;50SW(Config-Mstp-Region)#exitSW(Config)#interface e0/0/1-7SW(Config-Port-Range)#switchport mode trunkSW(Config-Port-Range)#exitSW(Config)#spanning-treeSW(Config)#spanning-tree mst 4 priority 0(配置交换机为实例4的根网桥;配置实例4对应的网桥优先级为0)多层交换机VLAN的划分和VLAN间路由划分VLAN增加端口(端口不连续用“,”)对VLAN端口设置IPSW(Config)#interface vlan 100SW(Config- if-vlan 100)#ip address 192.168.1.1 255.255.255.0SW(Config- if-vlan 100)#no shutSW(Config- if-vlan 100)#exitSW(Config)#interface vlan 200SW(Config- if-vlan200)#ip address 192.168.2.1 255.255.255.0SW(Config- if-vlan 200)#no shutSW(Config- if-vlan 200)#exitSW(Config)#sh ip route //查看路由配置相关命令:8、单臂路由路由器只需要一个以太网接口和交换机连接,交换机的这个接口设置为Trunk 接口和应用802.1q(dot1q)。在路由器上创建多个子接口和不同的VLAN 连接,子接口是路由器物理接口上的逻辑接口。在S1 上划分VLAN与端口vlan1----switch inter f0/5vlan2----switch inter f0/6将连接路由的接口设置为TRUNK与802.1qswitch trunk encap dot1qswitch mode trunk在路由器的物理以太网接口下创建子接口,并定义封装类型inter f0/0no shutdowninter f0/0.1encapture dot1q 1 native 交换机上的默认VLAN1 ,已设置的vlanip add 172.16.1.254 255.255.255.0inter f0/0.2encapture dot1q 2 VLAN2ip add 172.16.2.254 255.255.255.09、交换机、路由器的路由协议应用(静态路由、RIP、OSPF、策略路由等)注意事项:1.进行完基础配置之后,就开始接通网络(保证能通),达到各网络能够互访rip/ospf 所配置的子网是属于直连的网络,先用show ip route 查找ip route 所配置的子网是非直连的网络,清楚源地址指向目的地址注意交换机与路由配置的不同点。5.当出现多动态路由的时候,一个网段只声明一次,要注意重发布redistribute 的使用具体配置如下:ip route 流程ip route 10.1.1.0 0.0.0.255 192.168.0.1 ( 先目的IP网络,后边是下一跳入端口ip或是本地端口)rip 流程router rip 开启ripversion [ 1 |2 ] 选择版本no auto-summary 在路由下起用关闭自动汇总network 192.168.0.0 声明直连网段default-information originate 宣告默认路由(注:同时使用ospf、静态路由时,要在rip下,重发布ospf 、静态路由static、直连网络connected )ospf 流程router ospf 1 开启ospfnetwork 192.168.0.0 0.0.0.255 area 0 声明直连网段与反码,后边是区域(注: 同时使用rip、静态路由时,要在ospf下,重发布rip 、静态路由static、直连网络connected )用OSPF进行MD5验证( 先启动后设置,再到端口上应用)router ospf 1network 192.168.0.0 0.0.0.255 area 0area 0 authen message-digest 设置区域0启动MD5验证协议到端口上:int f0/0ip ospf authen message-degest 设置端口以MD5方式验证ip ospf m-d-key 120 md5 test 设置端口的认证ID和密钥distance 1 设置OSPF 的管理距离为1(OSPF)R1_config#router ospf 1R1_config_ospf_1#network 10.2.1.4/30R1_config_ospf_1#network 10.2.1.4 255.255.255.252 area 0R1_config_ospf_1#network 10.43.5.0 255.255.255.252 area 0R1_config_ospf_1#network 172.16.1.0 255.255.255.0 area 0R2_config#router ospf 1R2_config_ospf_1#network 10.43.5.0 255.255.255.252 area 0R2_config_ospf_1#network 202.192.36.0 255.255.255.0 area 0R2_config_ospf_1#network 202.192.36.0 255.255.255.0 area 0SW1(config)#router ospf 1SW1(config-router)#network 192.168.2.64/26 area 0SW1(config-router)#network 202.192.36.0/24 area 0SW2(config)#router ospf 1SW2(config-router)#network 202.192.37.0/24 area 0SW2(config-router)#network 192.168.2.128/26 area 0默认路由ip route 0.0.0.0 0.0.0.0 [ f0/0] 后边是指下一跳端口(策略路由)(绑定在源数据包进入路由器的接口)配置特定的路径,让某个网络发出的数据包只能转发到某个特定的接口。同一个路由设置多个策略时,只要更改序号,还是用同个名称,再用到端口。流程:先允许某个网络通过:用ACLR1_config#ip access-list standard pbr (定义ACL)R1_config_std_nacl#permit 10.2.1.5 255.255.255.255 (设置需要进行策略路由的源地址)创建策略路由R1_config#route-map pbr 10 permit (定义Route-map)(配置策略路由的名称和序号)R1_config_route_map#match ip address pbr (设定源地址)(应用ACL)R1_config_route_map#set ip next-hop 172.16.1.254 (设定下一跳)(下一跳入端口的IP)应用到端口上R1_config_route_map#int f0/0 (进入源地址的路由器接口)R1_config_f0/0#ip policy route-map pbr (绑定Route-map)10、交换机、路由器的标准和扩展型ACL应用ACL包括:标准(standard)和扩展(extended),扩展方式可以指定更加细致过滤信息。 标准(standard):基于源地址; 扩展(extended):可以基于源,IP,协议,端口号,时间列表(time-range)等条件过滤;访问控制列表都含有隐含的拒绝;按照顺序检测。time-range参数: absolute 配置绝对时间范围absolute-periodic 配置周期性绝对时间段periodic 配置周期时间段absolute start 9:0:0 2009.3.13 end 18:0:0 2010.3.13 //2009年3月13日至2010年3月13日absolute-periodic Tuesday 9:15:30 to Saturday 12:30:00 //在Tuesday到Saturday内的9:15:30到12:30:00时间段periodic Monday Wednesday Friday Sunday 14:30:00 to 16:45:00 //Monday、Wednesday、Friday和Sunday四天内的14:30:00到16:45:00交换机:(必须开启firewall)SW1(config)#ip access-list extended ddb (定义名为ddb的ACL)SW1(config-ip-ext-nacl-ddb)#deny tcp any-source any-destination d-port 445 (关闭445端口)SW1(config-ip-ext-nacl-ddb)#permit ip any-source any-destination (允许通过所有IP数据包)SW1(config)#firewall enable (配置ACL功能开启)SW1(config)#firewall default permit (默认动作为全部允许通过)SW1(config)#interface e0/0/1-24 (进入接口模式)SW1(config-if-port-range)#ip access-group ddb in (绑定ACL)路由器:(注意隐含的DENY)R1_config#ip access-list extended denyvlan20R1_config_ext_nacl#deny ip 192.168.2.128 255.255.255.192 anyR1_config_ext_nacl#permit ip any anyR1_config#interface f0/0R1_config_f0/0#ip access-group denyvlan20 out与ACL相关的配置与NAT:在动态NAT中,要用到ACL来与POOL地址池的转换ip nat inside source list ACL实例 pool 地址池与qos: 在qos优先权排队时,要用到ACL应用到排队中。priority-list 3 protocol ip high list ACL实例与qos: 在用qos分类表时,允许某IP网络访问的ACL,应用到分类表中match access-group ACL实例与策略路由(PBR):允许某IP网络访问的ACL,应用到策略路由当中。 match ip address ACL实例与VPN:在isakmp协议下,应用ACL到映射表中。match address ACL实例设定输入带宽限制为80kbps并捆绑ACLrate-limit input access-group 实例名 800011、交换机、路由器的DHCP应用交换机DHCP中继问题:启动 DHCP 服务器和中继代理服务(神州数码S&R综合实验3)路由器需开启DHCP服务(ip dhcpd enable);交换机也需开启DHCP 服务器和中继代理服务(service dhcp),以及配置DHCP中继转发DHCP广播报文(ip forward-protocol udp bootps),设定中继的DHCP服务器地址(ip helper-address IP(DHCP服务器端口地址))R2_config#ip dhcpd enable (启动DHCP服务)R2_config#ip dhcpd pool vlan10 (定义地址池)R2_config_dhcp#network 192.168.2.64 255.255.255.192 (定义网络号)R2_config_dhcp#default-router 192.168.2.126 (定义默认网关)R2_config_dhcp#dns-server 172.16.1.2 (定义DNS)R2_config_dhcp#range 192.168.2.65 192.168.2.125 (定义地址池范围)R2_config_dhcp#lease 3 (定义地址租期为3天)R2_config#ip dhcpd enable (启动DHCP服务)R2_config#ip dhcpd pool vlan20 (定义地址池)R2_config_dhcp#network 192.168.2.128 255.255.255.192 (定义网络号)R2_config_dhcp#default-router 192.168.2.190 (定义默认网关)R2_config_dhcp#dns-server 172.16.1.2 (定义DNS)R2_config_dhcp#range 192.168.2.129 192.168.2.189 (定义地址池范围)R2_config_dhcp#lease 3 (定义地址租期为3天)lease infinite 永久租期DHCP中继转发:先设定转发指定UDP端口,再指定VLAN端口,再中继到服务器ip dhcp relay information policy drop中继时,配置中继的转发政策为不转发DHCP报文SW1(config)#ip forward-protocol udp bootps (配置DHCP中继转发DHCP广播报文)SW1(config)#int vlan 10SW1(config-if-vlan10)# ip helper-address 202.192.36.2 (设置中继的DHCP服务器地址)SW1(config)#service DHCP (启动DHCP服务或中继代理)SW2(config)#ip forward-protocol udp bootps (配置DHCP中继转发DHCP广播报文)SW2(config)#int vlan 20SW2(config-if-vlan20)# ip helper-address 202.192.37.2 (设置中继的DHCP服务器地址)SW2(config)#service DHCP (启动DHCP服务或中继代理)12、交换机、路由器的组播协议Switch A(Config)#ip pim multicast-routing (启用PIM-DM协议)SwitchA (Config)#interface vlan 1 (进入VLAN1接口)SwitchA(Config-if-Vlan1)# ip address 10.1.1.1 255.255.255.0 (设置VLAN1的IP地址)SwitchA(Config-if-Vlan1)# ip pim dense-mode (在VLAN1上开启PIM-DM协议)SwitchA(Config-if-Vlan1)#exitSwitch A(Config)#interface vlan2SwitchA(Config-if-Vlan2)# ip address 12.1.1.1 255.255.255.0SwitchA(Config-if-Vlan2)# ip pim dense-modeSwitch B(Config)#ip pim multicast-routingSwitch B(Config)#interface vlan 1SwitchB(Config-if-Vlan1)# ip address 12.1.1.2 255.255.255.0SwitchB(Config-if-Vlan1)# ip pim dense-modeSwitchB(Config-if-Vlan1)#exitSwitch B(Config)#interface vlan 2SwitchB(Config-if-Vlan2)# ip address 20.1.1.1 255.255.255.0SwitchB(Config-if-Vlan2)# ip pim dense-mode13、热备份(hsrp 和 vrrp)提高网络的可靠性,实现冗余。将局域网中的一组设备(包括一个master即活动设备,和若干个backup即备份设备)组成一个虚拟路由器,称为一个备份组。要有两台以上的设备。设备共用一个虚拟IP,做为局域网内的网关注意:交换机的认证字段是DCN,路由器的认证字段是Route(交换机与路由器进行备份时,应注意其认证字段:standby [group] authentication )HSRPR1_config#int f0/0R1_config_f0/0#ip address 171.16.6.5 255.255.255.0R1_config_f0/0#standby 1 preempt (设置抢占模式)R1_config_f0/0#standby 1 ip 171.16.6.100 255.255.255.0 (设置standby ip)R1_config_f0/0#standby 1 trackl s0/1 (跟踪s0/1端口数据)R2_config#int f0/0R2_config_f0/0#ip address 171.16.6.6 255.255.255.0R2_config_f0/0#standby 1 preemptR2_config_f0/0#standby 1 ip 171.16.6.100 255.255.255.0R2_config_f0/0#standby 1 trackl s0/1R2_config_f0/0#standby 1 priority 95 (设置standby优先级)VRRP(Router)interface Ethernet1/1.1encapsulation dot1Q 2ip address 100.1.1.5 255.255.255.0vrrp 3 associate 100.1.1.30 255.255.255.0 //配置VRRP 组的虚拟IPvrrp 3 priority 120 //设置在VRRP路由器中使用的热备份优先级vrrp 3 description line1-master //配置VRRP的描述字符串vrrp 3 authentication line1pwd //选择一个认证字符串,在备份协议报文交换时用于认证其他同组的路由器。vrrp 3 preempt //设置抢占方式vrrp 3 timers advertise dsec 15 //设置VRRP的时间参数interface Ethernet1/1.2encapsulation dot1Q 3ip address 200.1.1.5 255.255.255.0vrrp 6 associate 200.1.1.30 255.255.255.0vrrp 6 priority 110vrrp 6 description line2-backupvrrp 6 authentication line2pwdvrrp 6 preemptvrrp 6 timers advertise dsec 15(Switch)SW1 (config)#int vlan 1SW1 (Config-if-Vlan1)# ip address 10.1.1.1 255.255.255.0SW1 (config)#router vrrp 1 (创建虚拟路由)SW1 (config-router)# virtual-ip 10.1.1.5 (设置虚拟ip)SW1 (config-router)# int vlan 1 (配置VRRP接口)SW1 (config-router)# enable (启动该虚拟路由器)SW2 (config)#int vlan 1SW2 (Config-if-Vlan1)# ip address 10.1.1.7 255.255.255.0SW2 (config)#router vrrp 1SW2 (config-router)# virtual-ip 10.1.1.5SW2 (config-router)# int vlan 1SW2 (config-router)#priority 95 (设置优先级)SW2 (config-router)# enable14、交换机、路由器的QOS应用在网络中通过运用传输的带宽、降低传送的时延、降低数据的丢包率以及时延抖动等设置来提高服务质量。总结后,分为三类:QOS表、自定义队列、优先级队列.优先级队列(设置某个网络通过有优先权)先设置允许某个网络通过:用ACLip access-list extended 101permit ip 10.1.1.1 255.255.255.0 10.1.2.1 255.255.255.0启用QOS的自定义队列priority-list 1 protocol ip high list 101 优先级有4种:high,middle,normal,low应用到端口int s0/1priority-group 1自定义队列分为:interface、protocol、queue等,在其子项中还有选项,打“?”查寻。queue-list 1 interface f0/0 2 创建自定义排队列表1,来自F0/0的包指定优先级后,放入队列2queue-list 1 protocol arp 3 lt 100 用列表1,使用arp类型,将小于100长度的包放入队列3queue-list 1 queue 3 byte-count 400 limit 50 用列表1,用queue时,队列3的上限为50,发送数400应用到端口上int f0/0custom-queue-list 1QOS表的应用(Router)路由下:建立分类表,建立策略表,将分类表放入策略表,应用到端口class-map 分类表名 match [ int f0/0 | access-group ACL实例] 设置入端口或是ACLpolicy-map 策略表名 创建策略表class 分类表名 [priority | bandwidth ] 400 配置 严格优先级队列或带宽应用到端口int f0/0fair-queue 应用策略前要先在接口开启公平队列,否则该应用不能生效service-policy [input | output] 策略表名 应用策略表 端口下的配置:mls qos cos 5 配置端口COS默认值为5priority-queue out 设定端口为PRIORITY-QUEUE方式wrr-queue bandwidth 1 1 2 2 4 4 8 8 设定端口的权重R1_config#ip access-list standard Qos (定义名为Qos的ACL)R1_config_std_nacl#permit 172.16.1.2 255.255.255.255R1_config_std_nacl#exitR1_config#class-map server match access-group Qos (定义名为server的类型匹配列表Qos)R1_config#policy-map tang (定义名为tang的,设定带宽为1Mbps)R1_config_pmap#class server bandwidth 1024 (定义名为tang的,设定带宽为1Mbps)R1_config#int f0/3R1_config_f0/3#fair-queue (开启公平队列)R1_config_f0/3#service-policy tang (将策略表绑定)(Switch)交换机下:启动QOS,建立分类表,建立策略表,将分类表放入策略表,应用到端口(此处只是列出部分)具体如下:mls qos 启动QOSclass-map 分类表名 建立分类表match [access-group ACL实例 | ip dscp 值 | ip precedence 优先值 ] 分类表下的配置policy-map 策略表名 建立策略表class 分类表名 将分类表放入策略表中set ip [ dscp | precedence | nexthop ] 再次配置DSCP、优先级、下一跳地址police 1024 500 exceed-action [ policed-dscp-tran | drop] 配置带宽1M,突发值0.5M,超过降档或丢弃应用到端口int e0/0/1service-policy input 策略表名 在端口中应用策略表SW1(config)#mls qos (启动Qos)SW1(config)#ip access-list standard Qos-02 (创建ACL,名称为Qos-02)SW1(config-ip-std-nacl-qos-02)#permit 10.2.4.0 0.0.0.255 (允许10.2.4.0/24中的数据)SW1(config)#ip access-list standard Qos-01 (创建ACL,名称为Qos-01)SW1(config-ip-std-nacl-qos-01)#permit 10.2.3.0 0.0.0.255 (允许10.2.3.0/24中的数据)SW1(config)#class-map map-02 (创建分类表map-02)SW1(config-classmap-map-02)#match access-group Qos-02 (绑定ACL,Qo-02)SW1(config)#class-map map-01 (创建分类表map-01)SW1(config-classmap-map-01)#match access-group Qos-01 (绑定ACL,Qo-01)SW1(config)#policy-map PMSW1F12 (创建策略表PMSW1F12)SW1(config-policymap-pmsw1f12)#class map-01 (使用分类表map-01)SW1(config-policymap-pmsw1f12-class-map-01)#set ip dscp 19 (将DSCP值改为19)SW1(config-policymap-pmsw1f12-class-map-01)#policy 80000 9000 exceed-action drop (带宽为80Mbps,突发值为9M字节,超过丢弃)SW1(config-if-ethernet0/0/13)#service-policy input PMSW1F12 (绑定PMSW1F12到E13端口)SW1(config-if-ethernet0/0/13)#mls qos cos 5 (设定E3端口COS默认值为5)15、路由器的NAT应用(网络地址转换NAT)3种实现方式:静态转换、动态转换、端口多路复用静态NAT多用于映射端口转换,和单个地址/网段的转换动态NAT用于多地址转换动态NAT要先设置好ACL和POOL,再转换要很清楚哪个是源地址,那个是目的地址NAT是应用在端口上的 (inside/outside视具体情况而定)具体如下:静态NAT的使用1.在内部本地地址和内部全局地址间建立静态地址转换ip nat inside source static 10.1.1.1 61.159.62.1 内指向外部地址int f0/0 应用到端口上ip nat inside2.将某IP的端口(例:80)映射到另一个IP上ip nat inside source static tcp 10.1.1.1 80 61.159.62.1 80ip nat inside source static tcp 192.168.1.1 80 interface f0/0int s0/0ip nat outside动态NAT的使用先配置好ACLip access-list standard 1 标准控制列表permit 10.1.1.1 255.255.255.0再配置POOL地址池ip nat pool 池名 3.1.1.1 3.1.1.10 255.255.255.0 地址池范围允许通过的IP网络ACL,与 pool 转换ip nat inside source list 1 pool 池名 overload 支持地址复用用到端口上int f0/0 ip nat outsideNAT的负载均衡应用只能路由上做,动态NAT转换, 它是一种反向NAT转换,是对目的的地址的转换,对于使用一个外部全局地址访问多个内部本地址的NAT转换中,需要转换数据包中的目的地址。所用命令是"ip nat inside destination"。ip nat pool name start-ip end-ip netmask rotary 创建一个动态NAT地址池,循环使用地址ip access-list standard 1 是内部本地地址 permit source [source-wildcard] 创建限制外部网络用户使用NAT的标准ACLip nat inside destination list 1 pool name 动态NAT转换,转换的是目标地址,而不是源地址ip nat insideip nat outside 接口配置命令指定NAT接口类型实例:定义一个虚拟地址作为内部全局地址,用来代表内部网络中多个真实主机地址,实现内部网络多主机TCP负载均衡,与内部网络真实主机地址进行转换.ip nat pool test 192.168.15.2 192.168.15.15 255.255.255.240 rotary 内部本地Ip access-list standard testpermti 192.168.5.1 虚拟内部全局ip nat inside destination list test pool test NAT转换int s0/1 端口应用ip nat outsideInt f0/0Ip nat inside16、路由器的VPN应用VPN(IPSec)(1)设置ACL。R1_config#ip access-list extended vpn (设置访问控制列表)R1_config_ext_nacl#permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0(2)开启VPN,建立通道;R1_config#crypto isakmp policy 10 (设置IKE策略,优先级为10)(3)然后发布共享密钥,并配置验证或加密算法;authen pre-share 在本地发布共享密钥encryption [des | 3des | aes ] 加密算法hash [md5 | sha ] 验证算法R1_config_isakmp#authentication pre-share (设置认证方式)R1_config_isakmp#hash md5 (设置完整性算法)R1_config_isakmp#exit(4)发布给对端,设置KEY与对端IPR1_config#crypto isakmp key digital 10.43.5.2 (设置共享密钥digital,对端地址)(5)设置变换集,用以交换R1_config#crypto ipsec transform-set one (设置变换集合)R1_config_crypto_trans#transform-type ah-md5-hmac esp-3des (设置交换类型)R1_config_crypto_trans#exit(6)配置映射表,指定使用的交换集合和IPSec对端,并为映射表指定ACL控制列表R1_config#crypto map my 10 ipsec-isakmp (设置ipsec-isakmp加密映射表,名为my,序号为10)R1_config_crypto_map#set transform-set one (指定变换集合)R1_config_crypto_map#set peer 10.43.5.2 (允许加密的对端地址)R1_config_crypto_map#match address vpn (制定访问控制列表)R1_config_crypto_map#exit(7)进入接口中,应用上边的映射表。R1_config#int s0/1R1_config_s0/1#crypto map my (应用加密映射表)vpn(PPTP)的配置 ip local pool text 192.168.2.2 192.168.2.20 定义获取VPN的地址池,interface Virtual-Template 1 进入虚接口1ppp authentication pap 配置认证方式ip unnumbered FastEthernet 1/0 继承接口IPpeer default ip address pool pptp 关联地址池进入全局模式vpdn enable 开启VPNvpdn-group PPTP 定义组名称accept-dialin 允许拨入访问,设本组为NSprotocol pptp 允许拨入访问得协议virtual-template 1 关联虚接口,拨入时候分配给用户得虚接口。vpn(L2TP)的配置A到B的数据传输实例ROUTER-A的配置(LNS端)username L2TP password L2TPInt virtual-tunnel 0 创建虚拟接口模板Ip add 172.16.1.2 255.255.255.0 接口IPppp authen chapPpp chap host L2TP 发送chap验证名Ppp chap password [密码]//退回配置模式(config)Vpdn enable 开启vpnVpdn-group 0 创建VPN组accept-dialin 允许拨入访问, 设本组为NSProtocol 12tp 隧道协议是l2tpROUTER-B的配置(LAC端)username L2TP password L2TPInt virtual-tunnel 0 创建虚拟接口模板ip add negotiated IP从LNS端获取ppp authen chapPpp chap host L2TP 发送chap验证名Ppp chap password [密码]//退回配置模式(config)Vpdn enable 开启vpnVpdn-group 0 创建VPN组Request-dialin 允许拨入访问,设本组为NACInitiate-to ip 192.168.1.2 priority 1 设定关联远端NS的IPProtocol 12tp 隧道协议是l2tp//退回配置模式(config)Ip route 192.168.2.0 255.255.255.0 virtual-tunel 017、路由器的广域网应用18、路由器的PPP验证PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。并且既可以进行单向认证也可以进行双向认证。CHAP方式:chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。 R1_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R1_config#username R2 password 0 shenzhou(设置账号密码)R1_config#int s0/1R1_config_s0/1#ip add 192.168.1.1 255.255.255.252R1_config_s0/1#physical-layer speed 2048000R1_config_s0/1#encapsulation ppp(封装PPP协议)R1_config_s0/1#ppp authentication chap shenzhou(设置验证方式)R1_config_s0/1#ppp chap hostname R1(设置发送给对方验证的账号)R2_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R2_config#username R1 password 0 shenzhou(设置账号密码)R2_config#int s0/1R2_config_s0/1#ip add 192.168.1.1 255.255.255.252R2_config_s0/1#encapsulation ppp(封装PPP协议)R2_config_s0/1#ppp authentication chap shenzhou(设置验证方式)R2_config_s0/1#ppp chap hostname R2(设置发送给对方验证的账号)PAP方式:两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。R1_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R1_config#username R2 password 0 shenzhou(设置账号密码)R1_config#int s0/1R1_config_s0/1#ip add 192.168.1.1 255.255.255.252R1_config_s0/1#physical-layer speed 2048000R1_config_s0/1#encapsulation ppp(封装PPP协议)R1_config_s0/1#ppp authentication pap shenzhou(设置验证方式)R1_config_s0/1#ppp pap sent-username R1 password shenzhou(设置发送给对方验证的账号)R2_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R2_config#username R1 password 0 shenzhou(设置账号密码)R2_config#int s0/1R2_config_s0/1#ip add 192.168.1.1 255.255.255.252R2_config_s0/1#encapsulation ppp(封装PPP协议)R2_config_s0/1#ppp authentication pap shenzhou(设置验证方式)R2_config_s0/1# ppp pap sent-username R2 password shenzhou(设置发送给对方验证的账号)SNMP配置snmp-server community命令:snmp-server community {ro|rw} 功能:设置交换机的团体字符串添加读写权限的团体字符串private。Switch(config)#snmp-server community rw private添加只读权限的团体字符串public。Switch(config)#snmp-server community ro publicsnmp-server enable //打开交换机作为SNMP 代理服务器功能snmp-server enable traps //设置允许设备发送Trap 消息snmp-server host //设置接受Trap的管理端功能:对v1/v2c 版本来说,设置接收SNMP 的Trap 消息的网络管理站IP 地址及Trap 团体字符串,对v3 版本来说,设置接收SNMP 的Trap 消息的网络管理站IP 地址及Trap 用户名和安全级别;实例:snmp-server enable //打开交换机作为SNMP 代理服务器功能snmp-server host 10.2.1.2 v2c ruijie //设置接受Trap的管理端snmp-server community ro ruijie //设置交换机的团体字符串,名为ruijie的制度权限认证名snmp-server enable traps //设置允许设备发送Trap 消息rmon enable //打开RMON

神州数码设备命令大全 神州数码设备命令大全目录组网小知识1、网线制作2、交换机、路由器设备管理(配置管理、文件管理及密码管理等)3、时间设定4、网络子网VLAN划分及应用(跨交换机相同VLAN间通信、私有VLAN、多层交换机VLAN的划分和VLAN间路由、公用端口等)5、交换机端口配置(注:要进到端口中才能配置)交换机端口安全流量控制镜像端口端口流控制6、交换机端口、链路汇聚7、交换机生成树协议(STP、RSTP、MSTP等)8、单臂路由9、交换机、路由器的路由协议应用(静态路由、RIP、OSPF、策略路由等)ip route 流程rip 流程ospf 流程用OSPF进行MD5验证(OSPF)默认路由(策略路由)(绑定在源数据包进入路由器的接口)10、交换机、路由器的标准和扩展型ACL应用与ACL相关的配置11、交换机、路由器的DHCP应用12、交换机、路由器的组播协议13、热备份(hsrp 和 vrrp)14、交换机、路由器的QOS应用15、路由器的NAT应用(网络地址转换NAT)16、路由器的VPN应用17、路由器的广域网应用18、路由器的PPP验证__组网小知识1.设备连接不同种类型设备的连接用:直通线同种或是跨层设备的连接用:交叉线(路由与PC)2.注意设备的叠放次序3.IP地址要先理顺,以便加快速度。先完成基本配置,全网连通后,继续其它。交换机还原配置文件:特权模式下:set default /write/ 后重启reload被加入密码后,起动过程,ctrl+b/ delete startup-config/ 后重启reload操作系统nos.imgPC,Ip 交换机IP路由还原配置文件:特权模式下:delete startup.config /后重启reboot4.每个步骤都要测试成功。切记!!!1、网线制作TIA/EIA-568B: 1、白橙,2、橙,3、白绿,4、蓝,5、白蓝,6、绿,7、白棕,8、棕TIA/EIA-568A: 1、白绿,2、绿,3、白橙,4、蓝,5、白蓝,6、橙,7、白棕,8、棕 如何判断用直通线或交叉线:设备口相同:交叉线;设备口不同:直通线.2、交换机、路由器设备管理(配置管理、文件管理及密码管理等)Switch配置设备名称:DCRS-5650-28(config)#hostname swx特权用户密码:DCRS-5650-28(config)#enable password shenzhou (明文方式)DCRS-5650-28(config)#enable password 8 shenzhou (密文方式)Telnet登陆管理:DCRS-5650-28(config)#telnet-user shenzhou password 0 digitalRouter配置设备名称:Router_config#hostname Rx特权用户密码:Rx_config#enable password 0 shenzhou level 15(设置最高级别的明文密码)Rx_config#enable password 7 shenzhou level 15(设置最高级别的密文密码)Rx_config#aaa authentication enable default enable(设置aaa验证)Telnet登陆管理:Rx_config#username client password shenzhou(设置Telnet用户名和密码)Rx_config#aaa authentication login default local(设置本地用户信息进行验证)Rx_config#aaa authentication enable default none(设置特权用户信息进行验证)(line命令可以不用)Rx_config#line vty 0 4(最多允许4个用户登陆)Rx_config_line#login authentication default(Telnet使用默认认证列表)经过测试,配置路由器时,设置telnet时,需同时设置login,enable验证,否则会出现“验证错误”经过测试,配置交换机时,用户的建立注意设置级别,否则用户在telnet,web管理登录时,不能进入特权模式或提示用户权限不足。3、时间设定clock set 00:00:00 2010.10.16 #date4、网络子网VLAN划分及应用(跨交换机相同VLAN间通信、私有VLAN、多层交换机VLAN的划分和VLAN间路由、公用端口等)VLAN的划分:DCRS-5650-28(config)#vlan 100(创建VLAN)DCRS-5650-28(config-vlan100)#switchport interface e0/0/1-3(把E1-3端口加入VLAN)(EXIT/INTERFACE rang F0/1-3/SWITCHPORT access vlan 100)DCRS-5650-28(config-vlan100)#switchport interface e0/0/4;6(把E4、E6端口加入VLAN)DCRS-5650-28(config)#int vlan 100 (设置VLAN)DCRS-5650-28(config-if-vlan100)#ip address 1.1.1.1 255.255.255.0(设置VLAN的IP)相同VLAN间的通信:DCRS-5650-28(config-if-vlan100)#int e0/0/1DCRS-5650-28(config-if-ethernet0/0/1)#switchport trunk encapsulation dot1q(封装)DCRS-5650-28(config-if-ethernet0/0/1)#switchport mode trunk(设置接口为中继模式)DCRS-5650-28(config-if-ethernet0/0/1)#switchport trunk allowed vlan all (设置允许通过该端口的所有VLAN)经测试,在设置跨交换机的vlan间通信时,两交换机所连的端口都需设置中继私有VLAN:(用于vlan间的互访,进到vlan中配置)private-vlan [ primary | community | isolated | association ] (主| 团体| 隔扇| 联合 )switch(Config)#vlan 100switch(Config-Vlan100)#private-vlan primary (设置主vlan)switch(Config)#vlan 200switch(Config-Vlan200)#private-vlan community (设置群体vlan)switch(Config)#vlan 300switch(Config-Vlan300)#private-vlan community (设置群体vlan)switch(Config)#vlan 400switch(Config-Vlan400)#private-vlan isolated (设置隔离vlan)switch(Config)#vlan 100switch(Config-Vlan100)#private-vlan association 200;300;400 (vlan 之间的关联)switch(Config-Vlan100)#switchport interface ethernet 0/0/1-4switch(Config-Vlan100)#vlan 200switch(Config-Vlan200)#switchport interface ethernet 0/0/7-12switch(Config-Vlan200)#vlan 300switch(Config-Vlan300)#switchport interface ethernet 0/0/13-18switch(Config-Vlan300)#vlan 400switch(Config-Vlan400)#switchport interface ethernet 0/0/19-24创建私有 vlan 的时候,先做关联,再添加端口。因为关联时,会自动把原vlan 的端口移除。相关命令:Vlan //创建VLAN,是VID号;Name //给VLAN命名;Switchport access vlan //处于某个access端口状态,将当前端口加入到指定的vlan中;Switchpor interface //进入vlan状态,将一个或多个端口添加到vlan中;Switchport mode {trunk|access} //设置交换机的端口access或trunk模式;Switchport trunk allowed VLAN ALL //设置trunk端口允许通过所有VLAN;Switchport trunk native vlan //设置trunk端口的PVID;Vlan ingress disable //关闭端口的VLAN入口规则。5、交换机端口配置(注:要进到端口中才能配置)出入带宽限制 bandwidth control * [both | transmit | receive ] 限制广播数据包 rate-suppression broadcast * 镜像 (监控,在全局下) 源:monitor session 1 source inter 0/0/1 [both| rx | tx ]目的:monitor session 1 destination inter 0/0/2双工模式 speed-duplex force[10/100-half/full | auto ] MAC绑定 switch port-securityswitch port-security maximum *(地址最大数)switch port-security mac-address 00-00-00-00-00-00swi port lock (锁定端口)swi port violation shutdown /protect 超出就shutdown流控 flow control 端口配置网线模式 mdi [across | normal | auto ]设置trunk 模式用于二层与三层,或三层与三层间的传输。在端口模式下设置:int e0/0/1switch mode trunk 干道模式switch trunk allow vlan all 跨交换机之间相同的VLAN能够互通交换机端口安全1、绑定MAC地址与端口绑定:DCRS-5650-28(config)#int e0/0/2DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security(启动端口安全模式)DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security mac-address 00-00-00-00-00-01 (绑定端口连接的网卡mac地址)DCRS-5650-28(config-if-ethernet0/0/2)#switchport port-security lock(锁定安全端口)2、配置MAC 地址表实现绑定和过滤:DCRS-5650-28A(config)#mac-address-table static address 00-25-11-8b-7c-6d vlan 1 interface ethernet 0/0/1 (绑定MAC和端口)DCRS-5650-28A(config)#mac-address-table static address 00-25-11-8b-81-cd vlan 1 interface ethernet 0/0/2 (绑定MAC和端口)3、交换机MAC 与IP 的绑定: am enable;am mac_ip-pool<mac_address><ip_address>注:5650-28没有此命令,5650-28C有此命令DCRS-5650-28A(config)#am enableDCRS-5650-28A(config)#int e0/0/1DCRS-5650-28A(config)#am portDCRS-5650-28A(config-if-ethernet0/0/1)#am mac-ip-pool 00-25-11-8b-81-cd 192.168.1.101查看配置:DCRS-5650-28A(config)#show am解锁: DCRS-5650-28A(config-if-ethernet0/0/1)#no am port相关命令:am ip-pool<start_ip_address>[num]// 创建一个IP地址段,放到地址池中。Am port //打开或关闭物理接口上的AM功能No am all //删除全部用户配置的MAC-IP地址池或者IP地址池。Show am //查看当前交换机配置的地址项。流量控制DCRS-5650-28(config-if-port-range)#bandwidth control 5000 transmit(端口带宽出口为5Mbps)DCRS-5650-28(config-if-port-range)#bandwidth control 2000 receive(端口带宽入口为2Mbps)镜像端口SW1(config)#monitor session 1 source interface ethernet 0/0/11-12(E11-12为端口源镜像)SW1(config)#monitor session 1 destination interface ethernet 0/0/10(E10为镜像目的端口)端口流控制SW2(config-if-ethernet0/0/6)#name SW1-F6-FLOWSW2(config-if-ethernet0/0/6)#flow control6、交换机端口、链路汇聚用于交换机之间的互连,连接线两条以上,增大带宽流程:port-group 1 创建汇聚组inter e0/0/1 进入端口下配置port-group 1 mode on | active | passive inter port-channel 1 进入汇聚组下进行配置switch mode trunk 配置干道模式(根据实际情况设置)SW1(config)#port-group 1 (创建port-group)SW1(config)#int e0/0/22-23 (进入端口22,23)SW1(config-if-port-range)#port-group 1 mode on (强制端口加入port-channel,不启动LACP协议)SW1(config-if-port-range)#interface port-channel 1 (进入聚合端口)SW1(config-if-port-channel1)#switchport mode trunk (设置聚合端口为骨干端口)SW2(config)#port-group 1 (创建port-group)SW2(config)#int e0/0/22-23 (进入端口22,23)SW2(config-if-port-range)#port-group 1 mode on (强制端口加入port-channel,不启动LACP协议)SW2(config-if-port-range)#interface port-channel 1 (进入聚合端口)SW2(config-if-port-channel1)#switchport mode trunk (设置聚合端口为骨干端口)7、交换机生成树协议(STP、RSTP、MSTP等). 用于交换机之间的互连,连接线两条以上,体现冗余作用,防止广播风暴模式mode 根据需求设定. 设置交换机优先级priority ( 值越小,越优先),根交换机即优先级为0(4096倍数). 设置端口优先级,到端口中设置port-priority ( 值越小,越优先),根端口即优先级为0. 设置VLAN到instance 的映射spanning-tree 启用spanning-tree config进入树配置模型下instance 1 vlan 1 创建 instance ,1为具体的序号,根据需求设置e) 设置树根和备份根28C没有:spanning-tree mst 1 root [ primary | secondary ]DCRS-5650-28(config)#spanning-tree(启动生成树)(默认开启MSTP 协议)DCRS-5650-28(Config)#spanning-tree mode stp(运行STP模式)阻断15S,学习15S,转发20S设置spanning-tree的mode时需先启动生成树协议Switch(Config)#spanning-tree priority 0(设置交换机为根网桥)MSTP典型配置:SW(Config)#vlan 20SW(Config-Vlan20)#exitSW(Config)#vlan 30SW(Config-Vlan30)#exitSW(Config)#vlan 40SW(Config-Vlan40)#exitSW(Config)#vlan 50SW(Config-Vlan50)#exitSW(Config)#spanning-tree mst configuration (进入MSTP域配置模式)SW(Config-Mstp-Region)#name mstp (配置MSTP域的名字)SW(Config-Mstp-Region)#instance 3 vlan 20;30(创建Instance及配置VLAN与Instance的映射关系)SW(Config-Mstp-Region)#instance 4 vlan 40;50SW(Config-Mstp-Region)#exitSW(Config)#interface e0/0/1-7SW(Config-Port-Range)#switchport mode trunkSW(Config-Port-Range)#exitSW(Config)#spanning-treeSW(Config)#spanning-tree mst 4 priority 0(配置交换机为实例4的根网桥;配置实例4对应的网桥优先级为0)多层交换机VLAN的划分和VLAN间路由划分VLAN增加端口(端口不连续用“,”)对VLAN端口设置IPSW(Config)#interface vlan 100SW(Config- if-vlan 100)#ip address 192.168.1.1 255.255.255.0SW(Config- if-vlan 100)#no shutSW(Config- if-vlan 100)#exitSW(Config)#interface vlan 200SW(Config- if-vlan200)#ip address 192.168.2.1 255.255.255.0SW(Config- if-vlan 200)#no shutSW(Config- if-vlan 200)#exitSW(Config)#sh ip route //查看路由配置相关命令:8、单臂路由路由器只需要一个以太网接口和交换机连接,交换机的这个接口设置为Trunk 接口和应用802.1q(dot1q)。在路由器上创建多个子接口和不同的VLAN 连接,子接口是路由器物理接口上的逻辑接口。在S1 上划分VLAN与端口vlan1----switch inter f0/5vlan2----switch inter f0/6将连接路由的接口设置为TRUNK与802.1qswitch trunk encap dot1qswitch mode trunk在路由器的物理以太网接口下创建子接口,并定义封装类型inter f0/0no shutdowninter f0/0.1encapture dot1q 1 native 交换机上的默认VLAN1 ,已设置的vlanip add 172.16.1.254 255.255.255.0inter f0/0.2encapture dot1q 2 VLAN2ip add 172.16.2.254 255.255.255.09、交换机、路由器的路由协议应用(静态路由、RIP、OSPF、策略路由等)注意事项:1.进行完基础配置之后,就开始接通网络(保证能通),达到各网络能够互访rip/ospf 所配置的子网是属于直连的网络,先用show ip route 查找ip route 所配置的子网是非直连的网络,清楚源地址指向目的地址注意交换机与路由配置的不同点。5.当出现多动态路由的时候,一个网段只声明一次,要注意重发布redistribute 的使用具体配置如下:ip route 流程ip route 10.1.1.0 0.0.0.255 192.168.0.1 ( 先目的IP网络,后边是下一跳入端口ip或是本地端口)rip 流程router rip 开启ripversion [ 1 |2 ] 选择版本no auto-summary 在路由下起用关闭自动汇总network 192.168.0.0 声明直连网段default-information originate 宣告默认路由(注:同时使用ospf、静态路由时,要在rip下,重发布ospf 、静态路由static、直连网络connected )ospf 流程router ospf 1 开启ospfnetwork 192.168.0.0 0.0.0.255 area 0 声明直连网段与反码,后边是区域(注: 同时使用rip、静态路由时,要在ospf下,重发布rip 、静态路由static、直连网络connected )用OSPF进行MD5验证( 先启动后设置,再到端口上应用)router ospf 1network 192.168.0.0 0.0.0.255 area 0area 0 authen message-digest 设置区域0启动MD5验证协议到端口上:int f0/0ip ospf authen message-degest 设置端口以MD5方式验证ip ospf m-d-key 120 md5 test 设置端口的认证ID和密钥distance 1 设置OSPF 的管理距离为1(OSPF)R1_config#router ospf 1R1_config_ospf_1#network 10.2.1.4/30R1_config_ospf_1#network 10.2.1.4 255.255.255.252 area 0R1_config_ospf_1#network 10.43.5.0 255.255.255.252 area 0R1_config_ospf_1#network 172.16.1.0 255.255.255.0 area 0R2_config#router ospf 1R2_config_ospf_1#network 10.43.5.0 255.255.255.252 area 0R2_config_ospf_1#network 202.192.36.0 255.255.255.0 area 0R2_config_ospf_1#network 202.192.36.0 255.255.255.0 area 0SW1(config)#router ospf 1SW1(config-router)#network 192.168.2.64/26 area 0SW1(config-router)#network 202.192.36.0/24 area 0SW2(config)#router ospf 1SW2(config-router)#network 202.192.37.0/24 area 0SW2(config-router)#network 192.168.2.128/26 area 0默认路由ip route 0.0.0.0 0.0.0.0 [ f0/0] 后边是指下一跳端口(策略路由)(绑定在源数据包进入路由器的接口)配置特定的路径,让某个网络发出的数据包只能转发到某个特定的接口。同一个路由设置多个策略时,只要更改序号,还是用同个名称,再用到端口。流程:先允许某个网络通过:用ACLR1_config#ip access-list standard pbr (定义ACL)R1_config_std_nacl#permit 10.2.1.5 255.255.255.255 (设置需要进行策略路由的源地址)创建策略路由R1_config#route-map pbr 10 permit (定义Route-map)(配置策略路由的名称和序号)R1_config_route_map#match ip address pbr (设定源地址)(应用ACL)R1_config_route_map#set ip next-hop 172.16.1.254 (设定下一跳)(下一跳入端口的IP)应用到端口上R1_config_route_map#int f0/0 (进入源地址的路由器接口)R1_config_f0/0#ip policy route-map pbr (绑定Route-map)10、交换机、路由器的标准和扩展型ACL应用ACL包括:标准(standard)和扩展(extended),扩展方式可以指定更加细致过滤信息。 标准(standard):基于源地址; 扩展(extended):可以基于源,IP,协议,端口号,时间列表(time-range)等条件过滤;访问控制列表都含有隐含的拒绝;按照顺序检测。time-range参数: absolute 配置绝对时间范围absolute-periodic 配置周期性绝对时间段periodic 配置周期时间段absolute start 9:0:0 2009.3.13 end 18:0:0 2010.3.13 //2009年3月13日至2010年3月13日absolute-periodic Tuesday 9:15:30 to Saturday 12:30:00 //在Tuesday到Saturday内的9:15:30到12:30:00时间段periodic Monday Wednesday Friday Sunday 14:30:00 to 16:45:00 //Monday、Wednesday、Friday和Sunday四天内的14:30:00到16:45:00交换机:(必须开启firewall)SW1(config)#ip access-list extended ddb (定义名为ddb的ACL)SW1(config-ip-ext-nacl-ddb)#deny tcp any-source any-destination d-port 445 (关闭445端口)SW1(config-ip-ext-nacl-ddb)#permit ip any-source any-destination (允许通过所有IP数据包)SW1(config)#firewall enable (配置ACL功能开启)SW1(config)#firewall default permit (默认动作为全部允许通过)SW1(config)#interface e0/0/1-24 (进入接口模式)SW1(config-if-port-range)#ip access-group ddb in (绑定ACL)路由器:(注意隐含的DENY)R1_config#ip access-list extended denyvlan20R1_config_ext_nacl#deny ip 192.168.2.128 255.255.255.192 anyR1_config_ext_nacl#permit ip any anyR1_config#interface f0/0R1_config_f0/0#ip access-group denyvlan20 out与ACL相关的配置与NAT:在动态NAT中,要用到ACL来与POOL地址池的转换ip nat inside source list ACL实例 pool 地址池与qos: 在qos优先权排队时,要用到ACL应用到排队中。priority-list 3 protocol ip high list ACL实例与qos: 在用qos分类表时,允许某IP网络访问的ACL,应用到分类表中match access-group ACL实例与策略路由(PBR):允许某IP网络访问的ACL,应用到策略路由当中。 match ip address ACL实例与VPN:在isakmp协议下,应用ACL到映射表中。match address ACL实例设定输入带宽限制为80kbps并捆绑ACLrate-limit input access-group 实例名 800011、交换机、路由器的DHCP应用交换机DHCP中继问题:启动 DHCP 服务器和中继代理服务(神州数码S&R综合实验3)路由器需开启DHCP服务(ip dhcpd enable);交换机也需开启DHCP 服务器和中继代理服务(service dhcp),以及配置DHCP中继转发DHCP广播报文(ip forward-protocol udp bootps),设定中继的DHCP服务器地址(ip helper-address IP(DHCP服务器端口地址))R2_config#ip dhcpd enable (启动DHCP服务)R2_config#ip dhcpd pool vlan10 (定义地址池)R2_config_dhcp#network 192.168.2.64 255.255.255.192 (定义网络号)R2_config_dhcp#default-router 192.168.2.126 (定义默认网关)R2_config_dhcp#dns-server 172.16.1.2 (定义DNS)R2_config_dhcp#range 192.168.2.65 192.168.2.125 (定义地址池范围)R2_config_dhcp#lease 3 (定义地址租期为3天)R2_config#ip dhcpd enable (启动DHCP服务)R2_config#ip dhcpd pool vlan20 (定义地址池)R2_config_dhcp#network 192.168.2.128 255.255.255.192 (定义网络号)R2_config_dhcp#default-router 192.168.2.190 (定义默认网关)R2_config_dhcp#dns-server 172.16.1.2 (定义DNS)R2_config_dhcp#range 192.168.2.129 192.168.2.189 (定义地址池范围)R2_config_dhcp#lease 3 (定义地址租期为3天)lease infinite 永久租期DHCP中继转发:先设定转发指定UDP端口,再指定VLAN端口,再中继到服务器ip dhcp relay information policy drop中继时,配置中继的转发政策为不转发DHCP报文SW1(config)#ip forward-protocol udp bootps (配置DHCP中继转发DHCP广播报文)SW1(config)#int vlan 10SW1(config-if-vlan10)# ip helper-address 202.192.36.2 (设置中继的DHCP服务器地址)SW1(config)#service DHCP (启动DHCP服务或中继代理)SW2(config)#ip forward-protocol udp bootps (配置DHCP中继转发DHCP广播报文)SW2(config)#int vlan 20SW2(config-if-vlan20)# ip helper-address 202.192.37.2 (设置中继的DHCP服务器地址)SW2(config)#service DHCP (启动DHCP服务或中继代理)12、交换机、路由器的组播协议Switch A(Config)#ip pim multicast-routing (启用PIM-DM协议)SwitchA (Config)#interface vlan 1 (进入VLAN1接口)SwitchA(Config-if-Vlan1)# ip address 10.1.1.1 255.255.255.0 (设置VLAN1的IP地址)SwitchA(Config-if-Vlan1)# ip pim dense-mode (在VLAN1上开启PIM-DM协议)SwitchA(Config-if-Vlan1)#exitSwitch A(Config)#interface vlan2SwitchA(Config-if-Vlan2)# ip address 12.1.1.1 255.255.255.0SwitchA(Config-if-Vlan2)# ip pim dense-modeSwitch B(Config)#ip pim multicast-routingSwitch B(Config)#interface vlan 1SwitchB(Config-if-Vlan1)# ip address 12.1.1.2 255.255.255.0SwitchB(Config-if-Vlan1)# ip pim dense-modeSwitchB(Config-if-Vlan1)#exitSwitch B(Config)#interface vlan 2SwitchB(Config-if-Vlan2)# ip address 20.1.1.1 255.255.255.0SwitchB(Config-if-Vlan2)# ip pim dense-mode13、热备份(hsrp 和 vrrp)提高网络的可靠性,实现冗余。将局域网中的一组设备(包括一个master即活动设备,和若干个backup即备份设备)组成一个虚拟路由器,称为一个备份组。要有两台以上的设备。设备共用一个虚拟IP,做为局域网内的网关注意:交换机的认证字段是DCN,路由器的认证字段是Route(交换机与路由器进行备份时,应注意其认证字段:standby [group] authentication )HSRPR1_config#int f0/0R1_config_f0/0#ip address 171.16.6.5 255.255.255.0R1_config_f0/0#standby 1 preempt (设置抢占模式)R1_config_f0/0#standby 1 ip 171.16.6.100 255.255.255.0 (设置standby ip)R1_config_f0/0#standby 1 trackl s0/1 (跟踪s0/1端口数据)R2_config#int f0/0R2_config_f0/0#ip address 171.16.6.6 255.255.255.0R2_config_f0/0#standby 1 preemptR2_config_f0/0#standby 1 ip 171.16.6.100 255.255.255.0R2_config_f0/0#standby 1 trackl s0/1R2_config_f0/0#standby 1 priority 95 (设置standby优先级)VRRP(Router)interface Ethernet1/1.1encapsulation dot1Q 2ip address 100.1.1.5 255.255.255.0vrrp 3 associate 100.1.1.30 255.255.255.0 //配置VRRP 组的虚拟IPvrrp 3 priority 120 //设置在VRRP路由器中使用的热备份优先级vrrp 3 description line1-master //配置VRRP的描述字符串vrrp 3 authentication line1pwd //选择一个认证字符串,在备份协议报文交换时用于认证其他同组的路由器。vrrp 3 preempt //设置抢占方式vrrp 3 timers advertise dsec 15 //设置VRRP的时间参数interface Ethernet1/1.2encapsulation dot1Q 3ip address 200.1.1.5 255.255.255.0vrrp 6 associate 200.1.1.30 255.255.255.0vrrp 6 priority 110vrrp 6 description line2-backupvrrp 6 authentication line2pwdvrrp 6 preemptvrrp 6 timers advertise dsec 15(Switch)SW1 (config)#int vlan 1SW1 (Config-if-Vlan1)# ip address 10.1.1.1 255.255.255.0SW1 (config)#router vrrp 1 (创建虚拟路由)SW1 (config-router)# virtual-ip 10.1.1.5 (设置虚拟ip)SW1 (config-router)# int vlan 1 (配置VRRP接口)SW1 (config-router)# enable (启动该虚拟路由器)SW2 (config)#int vlan 1SW2 (Config-if-Vlan1)# ip address 10.1.1.7 255.255.255.0SW2 (config)#router vrrp 1SW2 (config-router)# virtual-ip 10.1.1.5SW2 (config-router)# int vlan 1SW2 (config-router)#priority 95 (设置优先级)SW2 (config-router)# enable14、交换机、路由器的QOS应用在网络中通过运用传输的带宽、降低传送的时延、降低数据的丢包率以及时延抖动等设置来提高服务质量。总结后,分为三类:QOS表、自定义队列、优先级队列.优先级队列(设置某个网络通过有优先权)先设置允许某个网络通过:用ACLip access-list extended 101permit ip 10.1.1.1 255.255.255.0 10.1.2.1 255.255.255.0启用QOS的自定义队列priority-list 1 protocol ip high list 101 优先级有4种:high,middle,normal,low应用到端口int s0/1priority-group 1自定义队列分为:interface、protocol、queue等,在其子项中还有选项,打“?”查寻。queue-list 1 interface f0/0 2 创建自定义排队列表1,来自F0/0的包指定优先级后,放入队列2queue-list 1 protocol arp 3 lt 100 用列表1,使用arp类型,将小于100长度的包放入队列3queue-list 1 queue 3 byte-count 400 limit 50 用列表1,用queue时,队列3的上限为50,发送数400应用到端口上int f0/0custom-queue-list 1QOS表的应用(Router)路由下:建立分类表,建立策略表,将分类表放入策略表,应用到端口class-map 分类表名 match [ int f0/0 | access-group ACL实例] 设置入端口或是ACLpolicy-map 策略表名 创建策略表class 分类表名 [priority | bandwidth ] 400 配置 严格优先级队列或带宽应用到端口int f0/0fair-queue 应用策略前要先在接口开启公平队列,否则该应用不能生效service-policy [input | output] 策略表名 应用策略表 端口下的配置:mls qos cos 5 配置端口COS默认值为5priority-queue out 设定端口为PRIORITY-QUEUE方式wrr-queue bandwidth 1 1 2 2 4 4 8 8 设定端口的权重R1_config#ip access-list standard Qos (定义名为Qos的ACL)R1_config_std_nacl#permit 172.16.1.2 255.255.255.255R1_config_std_nacl#exitR1_config#class-map server match access-group Qos (定义名为server的类型匹配列表Qos)R1_config#policy-map tang (定义名为tang的,设定带宽为1Mbps)R1_config_pmap#class server bandwidth 1024 (定义名为tang的,设定带宽为1Mbps)R1_config#int f0/3R1_config_f0/3#fair-queue (开启公平队列)R1_config_f0/3#service-policy tang (将策略表绑定)(Switch)交换机下:启动QOS,建立分类表,建立策略表,将分类表放入策略表,应用到端口(此处只是列出部分)具体如下:mls qos 启动QOSclass-map 分类表名 建立分类表match [access-group ACL实例 | ip dscp 值 | ip precedence 优先值 ] 分类表下的配置policy-map 策略表名 建立策略表class 分类表名 将分类表放入策略表中set ip [ dscp | precedence | nexthop ] 再次配置DSCP、优先级、下一跳地址police 1024 500 exceed-action [ policed-dscp-tran | drop] 配置带宽1M,突发值0.5M,超过降档或丢弃应用到端口int e0/0/1service-policy input 策略表名 在端口中应用策略表SW1(config)#mls qos (启动Qos)SW1(config)#ip access-list standard Qos-02 (创建ACL,名称为Qos-02)SW1(config-ip-std-nacl-qos-02)#permit 10.2.4.0 0.0.0.255 (允许10.2.4.0/24中的数据)SW1(config)#ip access-list standard Qos-01 (创建ACL,名称为Qos-01)SW1(config-ip-std-nacl-qos-01)#permit 10.2.3.0 0.0.0.255 (允许10.2.3.0/24中的数据)SW1(config)#class-map map-02 (创建分类表map-02)SW1(config-classmap-map-02)#match access-group Qos-02 (绑定ACL,Qo-02)SW1(config)#class-map map-01 (创建分类表map-01)SW1(config-classmap-map-01)#match access-group Qos-01 (绑定ACL,Qo-01)SW1(config)#policy-map PMSW1F12 (创建策略表PMSW1F12)SW1(config-policymap-pmsw1f12)#class map-01 (使用分类表map-01)SW1(config-policymap-pmsw1f12-class-map-01)#set ip dscp 19 (将DSCP值改为19)SW1(config-policymap-pmsw1f12-class-map-01)#policy 80000 9000 exceed-action drop (带宽为80Mbps,突发值为9M字节,超过丢弃)SW1(config-if-ethernet0/0/13)#service-policy input PMSW1F12 (绑定PMSW1F12到E13端口)SW1(config-if-ethernet0/0/13)#mls qos cos 5 (设定E3端口COS默认值为5)15、路由器的NAT应用(网络地址转换NAT)3种实现方式:静态转换、动态转换、端口多路复用静态NAT多用于映射端口转换,和单个地址/网段的转换动态NAT用于多地址转换动态NAT要先设置好ACL和POOL,再转换要很清楚哪个是源地址,那个是目的地址NAT是应用在端口上的 (inside/outside视具体情况而定)具体如下:静态NAT的使用1.在内部本地地址和内部全局地址间建立静态地址转换ip nat inside source static 10.1.1.1 61.159.62.1 内指向外部地址int f0/0 应用到端口上ip nat inside2.将某IP的端口(例:80)映射到另一个IP上ip nat inside source static tcp 10.1.1.1 80 61.159.62.1 80ip nat inside source static tcp 192.168.1.1 80 interface f0/0int s0/0ip nat outside动态NAT的使用先配置好ACLip access-list standard 1 标准控制列表permit 10.1.1.1 255.255.255.0再配置POOL地址池ip nat pool 池名 3.1.1.1 3.1.1.10 255.255.255.0 地址池范围允许通过的IP网络ACL,与 pool 转换ip nat inside source list 1 pool 池名 overload 支持地址复用用到端口上int f0/0 ip nat outsideNAT的负载均衡应用只能路由上做,动态NAT转换, 它是一种反向NAT转换,是对目的的地址的转换,对于使用一个外部全局地址访问多个内部本地址的NAT转换中,需要转换数据包中的目的地址。所用命令是"ip nat inside destination"。ip nat pool name start-ip end-ip netmask rotary 创建一个动态NAT地址池,循环使用地址ip access-list standard 1 是内部本地地址 permit source [source-wildcard] 创建限制外部网络用户使用NAT的标准ACLip nat inside destination list 1 pool name 动态NAT转换,转换的是目标地址,而不是源地址ip nat insideip nat outside 接口配置命令指定NAT接口类型实例:定义一个虚拟地址作为内部全局地址,用来代表内部网络中多个真实主机地址,实现内部网络多主机TCP负载均衡,与内部网络真实主机地址进行转换.ip nat pool test 192.168.15.2 192.168.15.15 255.255.255.240 rotary 内部本地Ip access-list standard testpermti 192.168.5.1 虚拟内部全局ip nat inside destination list test pool test NAT转换int s0/1 端口应用ip nat outsideInt f0/0Ip nat inside16、路由器的VPN应用VPN(IPSec)(1)设置ACL。R1_config#ip access-list extended vpn (设置访问控制列表)R1_config_ext_nacl#permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0(2)开启VPN,建立通道;R1_config#crypto isakmp policy 10 (设置IKE策略,优先级为10)(3)然后发布共享密钥,并配置验证或加密算法;authen pre-share 在本地发布共享密钥encryption [des | 3des | aes ] 加密算法hash [md5 | sha ] 验证算法R1_config_isakmp#authentication pre-share (设置认证方式)R1_config_isakmp#hash md5 (设置完整性算法)R1_config_isakmp#exit(4)发布给对端,设置KEY与对端IPR1_config#crypto isakmp key digital 10.43.5.2 (设置共享密钥digital,对端地址)(5)设置变换集,用以交换R1_config#crypto ipsec transform-set one (设置变换集合)R1_config_crypto_trans#transform-type ah-md5-hmac esp-3des (设置交换类型)R1_config_crypto_trans#exit(6)配置映射表,指定使用的交换集合和IPSec对端,并为映射表指定ACL控制列表R1_config#crypto map my 10 ipsec-isakmp (设置ipsec-isakmp加密映射表,名为my,序号为10)R1_config_crypto_map#set transform-set one (指定变换集合)R1_config_crypto_map#set peer 10.43.5.2 (允许加密的对端地址)R1_config_crypto_map#match address vpn (制定访问控制列表)R1_config_crypto_map#exit(7)进入接口中,应用上边的映射表。R1_config#int s0/1R1_config_s0/1#crypto map my (应用加密映射表)vpn(PPTP)的配置 ip local pool text 192.168.2.2 192.168.2.20 定义获取VPN的地址池,interface Virtual-Template 1 进入虚接口1ppp authentication pap 配置认证方式ip unnumbered FastEthernet 1/0 继承接口IPpeer default ip address pool pptp 关联地址池进入全局模式vpdn enable 开启VPNvpdn-group PPTP 定义组名称accept-dialin 允许拨入访问,设本组为NSprotocol pptp 允许拨入访问得协议virtual-template 1 关联虚接口,拨入时候分配给用户得虚接口。vpn(L2TP)的配置A到B的数据传输实例ROUTER-A的配置(LNS端)username L2TP password L2TPInt virtual-tunnel 0 创建虚拟接口模板Ip add 172.16.1.2 255.255.255.0 接口IPppp authen chapPpp chap host L2TP 发送chap验证名Ppp chap password [密码]//退回配置模式(config)Vpdn enable 开启vpnVpdn-group 0 创建VPN组accept-dialin 允许拨入访问, 设本组为NSProtocol 12tp 隧道协议是l2tpROUTER-B的配置(LAC端)username L2TP password L2TPInt virtual-tunnel 0 创建虚拟接口模板ip add negotiated IP从LNS端获取ppp authen chapPpp chap host L2TP 发送chap验证名Ppp chap password [密码]//退回配置模式(config)Vpdn enable 开启vpnVpdn-group 0 创建VPN组Request-dialin 允许拨入访问,设本组为NACInitiate-to ip 192.168.1.2 priority 1 设定关联远端NS的IPProtocol 12tp 隧道协议是l2tp//退回配置模式(config)Ip route 192.168.2.0 255.255.255.0 virtual-tunel 017、路由器的广域网应用18、路由器的PPP验证PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。并且既可以进行单向认证也可以进行双向认证。CHAP方式:chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。 R1_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R1_config#username R2 password 0 shenzhou(设置账号密码)R1_config#int s0/1R1_config_s0/1#ip add 192.168.1.1 255.255.255.252R1_config_s0/1#physical-layer speed 2048000R1_config_s0/1#encapsulation ppp(封装PPP协议)R1_config_s0/1#ppp authentication chap shenzhou(设置验证方式)R1_config_s0/1#ppp chap hostname R1(设置发送给对方验证的账号)R2_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R2_config#username R1 password 0 shenzhou(设置账号密码)R2_config#int s0/1R2_config_s0/1#ip add 192.168.1.1 255.255.255.252R2_config_s0/1#encapsulation ppp(封装PPP协议)R2_config_s0/1#ppp authentication chap shenzhou(设置验证方式)R2_config_s0/1#ppp chap hostname R2(设置发送给对方验证的账号)PAP方式:两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。R1_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R1_config#username R2 password 0 shenzhou(设置账号密码)R1_config#int s0/1R1_config_s0/1#ip add 192.168.1.1 255.255.255.252R1_config_s0/1#physical-layer speed 2048000R1_config_s0/1#encapsulation ppp(封装PPP协议)R1_config_s0/1#ppp authentication pap shenzhou(设置验证方式)R1_config_s0/1#ppp pap sent-username R1 password shenzhou(设置发送给对方验证的账号)R2_config#aaa authentication ppp shenzhou local(定义名为shenzhou,本地数据验证的aaa验证方法)R2_config#username R1 password 0 shenzhou(设置账号密码)R2_config#int s0/1R2_config_s0/1#ip add 192.168.1.1 255.255.255.252R2_config_s0/1#encapsulation ppp(封装PPP协议)R2_config_s0/1#ppp authentication pap shenzhou(设置验证方式)R2_config_s0/1# ppp pap sent-username R2 password shenzhou(设置发送给对方验证的账号)SNMP配置snmp-server community命令:snmp-server community {ro|rw} 功能:设置交换机的团体字符串添加读写权限的团体字符串private。Switch(config)#snmp-server community rw private添加只读权限的团体字符串public。Switch(config)#snmp-server community ro publicsnmp-server enable //打开交换机作为SNMP 代理服务器功能snmp-server enable traps //设置允许设备发送Trap 消息snmp-server host //设置接受Trap的管理端功能:对v1/v2c 版本来说,设置接收SNMP 的Trap 消息的网络管理站IP 地址及Trap 团体字符串,对v3 版本来说,设置接收SNMP 的Trap 消息的网络管理站IP 地址及Trap 用户名和安全级别;实例:snmp-server enable //打开交换机作为SNMP 代理服务器功能snmp-server host 10.2.1.2 v2c ruijie //设置接受Trap的管理端snmp-server community ro ruijie //设置交换机的团体字符串,名为ruijie的制度权限认证名snmp-server enable traps //设置允许设备发送Trap 消息rmon enable //打开RMON -

华为ensp基础命令介绍 eNSPeNSP(Enterprise Network Simulation(Enterprise Network Simulation Platform)是一款由华为提供的网络模拟 Platform)是一款由华为提供的网络模拟工具,它允许用户在没有真实网络设备的情况下,通过软件模拟来进行网络配置工具,它允许用户在没有真实网络设备的情况下,通过软件模拟来进行网络配置、测试和学习。、测试和学习。以下是eNSP中的一些基础命令介绍:一、系统视图与基本配置以下是eNSP中的一些基础命令介绍:一、系统视图与基本配置命令进入系统视图:system-view 或简写为命令进入系统视图:system-view 或简写为 sys功能:从用户视图进入系统视图,进行系统级配置 sys功能:从用户视图进入系统视图,进行系统级配置。。退出系统视图:quit 或简写为 `退出系统视图:quit 或简写为 q功能:从当前视图(如系统视图、接口视图等q`功能:从当前视图(如系统视图、接口视图等)退出到上一级视图或用户视图。)退出到上一级视图或用户视图。设备命名:sysname [设备名]*设备命名:sysname [设备名]功能:为设备设置一个易于识别的名称。 功能:为设备设置一个易于识别的名称。保存配置:save功能:将当前保存配置:save功能:将当前配置保存到设备的闪存中,以便在设备重启后恢复配置。配置保存到设备的闪存中,以便在设备重启后恢复配置。二、VLAN配置命令显示VLAN信息:`二、VLAN配置命令显示VLAN信息:display vlan 或简写为 disp vlan功能:查看当前设备上display vlan 或简写为 disp vlan`功能:查看当前设备上所有VLAN的配置和状态信息。所有VLAN的配置和状态信息。创建VLAN:vlan [VLAN号]功能创建VLAN:vlan [VLAN号]功能:在设备上创建一个新的VLAN。:在设备上创建一个新的VLAN。删除VLAN:undo vlan [VLAN号]*删除VLAN:undo vlan [VLAN号]功能:删除设备上已存在的VLAN。 功能:删除设备上已存在的VLAN。将端口加入VLAN:`port e[接口号将端口加入VLAN:port e[接口号]/0/[端口号] to e[接口号]/0/[端口号]/0/[端口号] to e[接口号]/0/[端口号](如 port e1/0/1 to e1/0](如 port e1/0/1 to e1/0/5)后接 port access vlan [VLAN号]功能/5)后接 port access vlan [VLAN号]`功能:将指定端口加入到一个VLAN中。:将指定端口加入到一个VLAN中。三、接口配置命令进入接口视图:`三、接口配置命令进入接口视图:interface [接口类型 接口号] 或简写为 int [接口类型 接口号]interface [接口类型 接口号] 或简写为 int [接口类型 接口号](如 int GigabitEthernet 0/0/0 或简写为(如 int GigabitEthernet 0/0/0 或简写为 i g0/0/0`)功能:进入指定接口 i g0/0/0)功能:进入指定接口的配置视图,进行接口级配置。的配置视图,进行接口级配置。为接口配置IP地址:`ip address [IP为接口配置IP地址:ip address [IP地址] [子网掩码]功能:为接口分配一个IP地址地址] [子网掩码]`功能:为接口分配一个IP地址和子网掩码。和子网掩码。关闭/开启接口:shutdown / `undo关闭/开启接口:shutdown / undo shutdown功能:关闭或开启指定接口。 shutdown`功能:关闭或开启指定接口。设置接口为Access模式:`port link-type设置接口为Access模式:port link-type access功能:将接口设置为Access模式,通常用于连接终端设备。 access`功能:将接口设置为Access模式,通常用于连接终端设备。设置接口为Trunk模式:`port link-type设置接口为Trunk模式:port link-type trunk功能:将接口设置为Trunk模式,用于连接交换机之间, trunk`功能:将接口设置为Trunk模式,用于连接交换机之间,允许多个VLAN的数据通过。允许多个VLAN的数据通过。四、路由配置命令显示路由表:`四、路由配置命令显示路由表:display ip routing-table 或简写为 disp ip routing功能display ip routing-table 或简写为 disp ip routing`功能:查看当前设备的路由表信息。:查看当前设备的路由表信息。配置静态路由:`ip route-static [目标配置静态路由:ip route-static [目标网络] [子网掩码] [下一跳地址]功能:手动网络] [子网掩码] [下一跳地址]`功能:手动添加一条静态路由,指定到达目标网络的下一跳地址。添加一条静态路由,指定到达目标网络的下一跳地址。配置缺省路由:`ip route-static配置缺省路由:ip route-static 0.0.0.0 0.0.0.0 [0.0.0.0 0.0.0.0 [下一跳地址]功能:配置一条缺省路由,用于当所有下一跳地址]`功能:配置一条缺省路由,用于当所有其他路由都无法匹配时,将数据包转发到指定的下一跳地址。其他路由都无法匹配时,将数据包转发到指定的下一跳地址。五、其他常用命令查看当前配置:`五、其他常用命令查看当前配置:display current-configuration 或简写为 disp curr功能:查看display current-configuration 或简写为 disp curr`功能:查看设备的当前配置信息。设备的当前配置信息。删除配置:在需要删除的配置命令前加删除配置:在需要删除的配置命令前加 undo功能:删除之前已配置的命令或参数。 undo功能:删除之前已配置的命令或参数。测试网络连通性:`ping [目标IP地址测试网络连通性:ping [目标IP地址]功能:向目标IP地址发送ICMP Echo请求报文,验证网络]`功能:向目标IP地址发送ICMP Echo请求报文,验证网络连通性。连通性。查看接口状态:display interfaces功能:查看接口状态:display interfaces功能:查看设备上所有接口的状态和统计信息。查看设备上所有接口的状态和统计信息。以上这些命令是eNSP网络模拟器中常用的一些基础命令,掌握以上这些命令是eNSP网络模拟器中常用的一些基础命令,掌握这些命令可以帮助用户更好地进行网络配置和测试。这些命令可以帮助用户更好地进行网络配置和测试。同时,由于eNSP是华为提供的工具,因此这些命令也体现了华为同时,由于eNSP是华为提供的工具,因此这些命令也体现了华为网络设备的配置特点和风格。网络设备的配置特点和风格。

华为ensp基础命令介绍 eNSPeNSP(Enterprise Network Simulation(Enterprise Network Simulation Platform)是一款由华为提供的网络模拟 Platform)是一款由华为提供的网络模拟工具,它允许用户在没有真实网络设备的情况下,通过软件模拟来进行网络配置工具,它允许用户在没有真实网络设备的情况下,通过软件模拟来进行网络配置、测试和学习。、测试和学习。以下是eNSP中的一些基础命令介绍:一、系统视图与基本配置以下是eNSP中的一些基础命令介绍:一、系统视图与基本配置命令进入系统视图:system-view 或简写为命令进入系统视图:system-view 或简写为 sys功能:从用户视图进入系统视图,进行系统级配置 sys功能:从用户视图进入系统视图,进行系统级配置。。退出系统视图:quit 或简写为 `退出系统视图:quit 或简写为 q功能:从当前视图(如系统视图、接口视图等q`功能:从当前视图(如系统视图、接口视图等)退出到上一级视图或用户视图。)退出到上一级视图或用户视图。设备命名:sysname [设备名]*设备命名:sysname [设备名]功能:为设备设置一个易于识别的名称。 功能:为设备设置一个易于识别的名称。保存配置:save功能:将当前保存配置:save功能:将当前配置保存到设备的闪存中,以便在设备重启后恢复配置。配置保存到设备的闪存中,以便在设备重启后恢复配置。二、VLAN配置命令显示VLAN信息:`二、VLAN配置命令显示VLAN信息:display vlan 或简写为 disp vlan功能:查看当前设备上display vlan 或简写为 disp vlan`功能:查看当前设备上所有VLAN的配置和状态信息。所有VLAN的配置和状态信息。创建VLAN:vlan [VLAN号]功能创建VLAN:vlan [VLAN号]功能:在设备上创建一个新的VLAN。:在设备上创建一个新的VLAN。删除VLAN:undo vlan [VLAN号]*删除VLAN:undo vlan [VLAN号]功能:删除设备上已存在的VLAN。 功能:删除设备上已存在的VLAN。将端口加入VLAN:`port e[接口号将端口加入VLAN:port e[接口号]/0/[端口号] to e[接口号]/0/[端口号]/0/[端口号] to e[接口号]/0/[端口号](如 port e1/0/1 to e1/0](如 port e1/0/1 to e1/0/5)后接 port access vlan [VLAN号]功能/5)后接 port access vlan [VLAN号]`功能:将指定端口加入到一个VLAN中。:将指定端口加入到一个VLAN中。三、接口配置命令进入接口视图:`三、接口配置命令进入接口视图:interface [接口类型 接口号] 或简写为 int [接口类型 接口号]interface [接口类型 接口号] 或简写为 int [接口类型 接口号](如 int GigabitEthernet 0/0/0 或简写为(如 int GigabitEthernet 0/0/0 或简写为 i g0/0/0`)功能:进入指定接口 i g0/0/0)功能:进入指定接口的配置视图,进行接口级配置。的配置视图,进行接口级配置。为接口配置IP地址:`ip address [IP为接口配置IP地址:ip address [IP地址] [子网掩码]功能:为接口分配一个IP地址地址] [子网掩码]`功能:为接口分配一个IP地址和子网掩码。和子网掩码。关闭/开启接口:shutdown / `undo关闭/开启接口:shutdown / undo shutdown功能:关闭或开启指定接口。 shutdown`功能:关闭或开启指定接口。设置接口为Access模式:`port link-type设置接口为Access模式:port link-type access功能:将接口设置为Access模式,通常用于连接终端设备。 access`功能:将接口设置为Access模式,通常用于连接终端设备。设置接口为Trunk模式:`port link-type设置接口为Trunk模式:port link-type trunk功能:将接口设置为Trunk模式,用于连接交换机之间, trunk`功能:将接口设置为Trunk模式,用于连接交换机之间,允许多个VLAN的数据通过。允许多个VLAN的数据通过。四、路由配置命令显示路由表:`四、路由配置命令显示路由表:display ip routing-table 或简写为 disp ip routing功能display ip routing-table 或简写为 disp ip routing`功能:查看当前设备的路由表信息。:查看当前设备的路由表信息。配置静态路由:`ip route-static [目标配置静态路由:ip route-static [目标网络] [子网掩码] [下一跳地址]功能:手动网络] [子网掩码] [下一跳地址]`功能:手动添加一条静态路由,指定到达目标网络的下一跳地址。添加一条静态路由,指定到达目标网络的下一跳地址。配置缺省路由:`ip route-static配置缺省路由:ip route-static 0.0.0.0 0.0.0.0 [0.0.0.0 0.0.0.0 [下一跳地址]功能:配置一条缺省路由,用于当所有下一跳地址]`功能:配置一条缺省路由,用于当所有其他路由都无法匹配时,将数据包转发到指定的下一跳地址。其他路由都无法匹配时,将数据包转发到指定的下一跳地址。五、其他常用命令查看当前配置:`五、其他常用命令查看当前配置:display current-configuration 或简写为 disp curr功能:查看display current-configuration 或简写为 disp curr`功能:查看设备的当前配置信息。设备的当前配置信息。删除配置:在需要删除的配置命令前加删除配置:在需要删除的配置命令前加 undo功能:删除之前已配置的命令或参数。 undo功能:删除之前已配置的命令或参数。测试网络连通性:`ping [目标IP地址测试网络连通性:ping [目标IP地址]功能:向目标IP地址发送ICMP Echo请求报文,验证网络]`功能:向目标IP地址发送ICMP Echo请求报文,验证网络连通性。连通性。查看接口状态:display interfaces功能:查看接口状态:display interfaces功能:查看设备上所有接口的状态和统计信息。查看设备上所有接口的状态和统计信息。以上这些命令是eNSP网络模拟器中常用的一些基础命令,掌握以上这些命令是eNSP网络模拟器中常用的一些基础命令,掌握这些命令可以帮助用户更好地进行网络配置和测试。这些命令可以帮助用户更好地进行网络配置和测试。同时,由于eNSP是华为提供的工具,因此这些命令也体现了华为同时,由于eNSP是华为提供的工具,因此这些命令也体现了华为网络设备的配置特点和风格。网络设备的配置特点和风格。 -

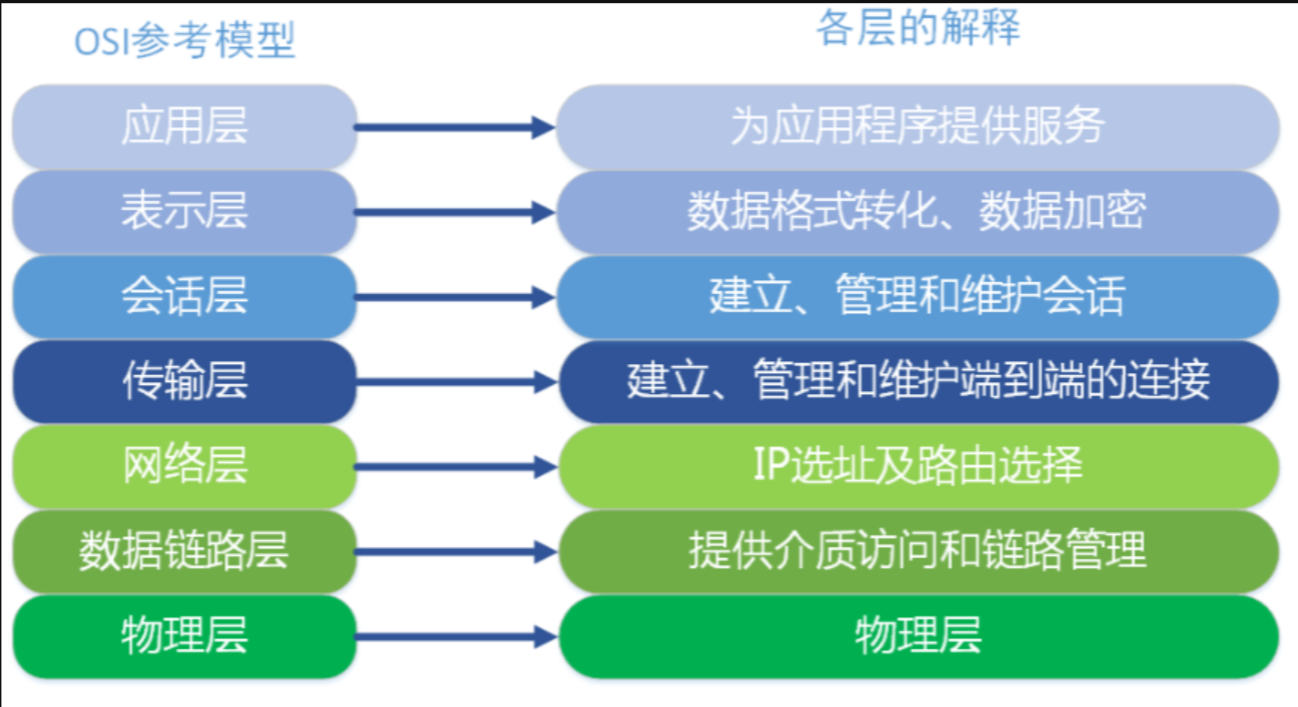

计算机网络技术基础 1. 网络模型OSI 七层参考模型七层模型,亦称 OSI(Open System Interconnection)参考模型,即开放式系统互联,是网络通信的标准模型。一般称为 OSI 参考模型或七层模型。它是一个七层的、抽象的模型体,不仅包括一系列抽象的术语或概念,也包括具体的协议。物理层:负责传输原始的比特流,数模转换、模数转换。数据链路层:负责在直接相连的节点之间可靠地传输数据帧,进行错误检测和纠正,以及定义物理地址(MAC地址)。网络层:负责在网络中的不同节点之间进行数据包的传输和路由选择,使用逻辑地址(IP地址)进行寻址。传输层:负责提供端到端的数据传输服务,确保数据可靠地传输,处理数据分段和重组,提供差错恢复和流量控制等功能。会话层:负责建立、管理和终止应用程序之间的会话(Session),提供数据同步和会话恢复等功能。表示层:负责数据的格式化和解析,进行数据的加密和解密,以及处理数据的压缩和转换等操作。应用层:负责提供网络应用程序之间的通信服务,包括文件传输、电子邮件、远程登录等各种应用。TCP/IP模型TCP/IP模型,是⽹络通信的事实模型,⾃下⽽上分为四层:数据链路层⽹络层传输层应⽤层TCP/IP模型是工程中实际使用的模型,在工程实现中只需要关注传输层、应用层即可! TCP/IP模型体系结构如下:

计算机网络技术基础 1. 网络模型OSI 七层参考模型七层模型,亦称 OSI(Open System Interconnection)参考模型,即开放式系统互联,是网络通信的标准模型。一般称为 OSI 参考模型或七层模型。它是一个七层的、抽象的模型体,不仅包括一系列抽象的术语或概念,也包括具体的协议。物理层:负责传输原始的比特流,数模转换、模数转换。数据链路层:负责在直接相连的节点之间可靠地传输数据帧,进行错误检测和纠正,以及定义物理地址(MAC地址)。网络层:负责在网络中的不同节点之间进行数据包的传输和路由选择,使用逻辑地址(IP地址)进行寻址。传输层:负责提供端到端的数据传输服务,确保数据可靠地传输,处理数据分段和重组,提供差错恢复和流量控制等功能。会话层:负责建立、管理和终止应用程序之间的会话(Session),提供数据同步和会话恢复等功能。表示层:负责数据的格式化和解析,进行数据的加密和解密,以及处理数据的压缩和转换等操作。应用层:负责提供网络应用程序之间的通信服务,包括文件传输、电子邮件、远程登录等各种应用。TCP/IP模型TCP/IP模型,是⽹络通信的事实模型,⾃下⽽上分为四层:数据链路层⽹络层传输层应⽤层TCP/IP模型是工程中实际使用的模型,在工程实现中只需要关注传输层、应用层即可! TCP/IP模型体系结构如下: